25.02.2015 11:55

Update: Gemalto hack - lessons learned

1. Update: 2015/2/25

In der Nacht auf FR, 20.2.2015 ist die nächste Bombe aus den Snowden leaks eingeschlagen: der niederländische Chipkartenhersteller Gemalto ist zumindest im Zeitraum Jänner 2010 bis März 2010 von GCHQ und NSA gehackt worden. Hierbei sind angeblich Millionen "Kis", also Schlüssel für die symmetrische Verschlüsselung zwischen Handy Endgerät und dem Mobilfunknetz gestohlen worden. Die Geheimdienste eines europäischen Landes haben somit einer Firma eines anderen Europäischen Landes massivst geschadet.

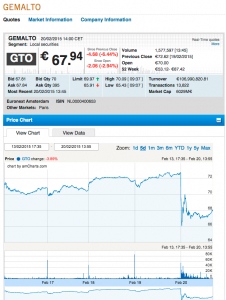

Am Freitag gab es somit einen unmittelbaren Kurssturz der GTO (Gemalto)

Was sind nun die Konsequenzen?

Seriöserweise muss jeder ernsthafte Mobilfunker ab heute Gemalto SIM Karten seiner Kunden austauschen. Alle potentiell betrofenen SIM Karten. Konsequenterweise.Update 2015/2/25: laut aktuellem Wissensstand, ist es zu empfehlen, dass Mobilfunker als auch Hersteller, die SIM Karten oder Chips von Gemalto oder ähnlichen Firmen im Einsatz haben, ihre Supply-Chain Security genau inspizieren. Es stellen sich nun Fragen, wie:- Welche SIM Karte habe ich von welchem Hersteller im Einsatz?

- Wie wird der Provisionierungsprozess dort gehandhabt? Wie sicher ist der?

- Wird bei der Provisionierung von SIM Karten gute transport security verwendet (kein unverschlüsseltes FTP!)

- Welche Kommunikationspartner sind bei der Provisionierung / in der Supply-Chain involviert? Könnten diese gehackt worden sein?

- Es ist denkbar (je nach Vertrag), dass die Mobilfunker sich nun an Gemalto schadlos halten werden wollen. Dies ist noch genauer zu inspizieren, da laut der relevanten Snowden Dokumente durchaus entweder schwache oder gar keine Verschlüsselung bei der Provisionierung (provisioning) der SIM Karten zwischen den Mobilfunkern und Herstellern im Einsatz war. Wo diese Schleissigkeit jeweils zu suchen ist, muss erst identifizert werden. Auf alle Fälle haben die Mobilfunker, die Hersteller als auch Gemalto in diesem Bereich Ursachenforschung zu betreiben. Langfristig wird das (hoffentlich) die Sicherheit der Kunden erhöhen.

- An der Stelle sei besonders hevorgehoben, dass die relevanten Snowden Dokumente explizit erwähnen, dass mehr Mobilfunker und Hersteller mittlerweile PGP für die Verschlüsselung bei der Provisionierung verwenden. Gut so, ein erster richtiger Ansatz!

- Wir brauchen eine sichere Ki-Supply-Chain, die nicht "broken-on-several-layers" ist. Wie wäre es mit einem langfristigen Plan für eine neue Verschlüsselung für Mobile Geräte? Diffie-Hellman und PFS ? Vermutlich dauert das aber noch 20+ Jahre.

- Wass wäre nun, wenn alle gestohlen Ki's in einem torrent zum downloaden auftauchen (samt IMSI Nummern)?

- Soweit uns bekannt, betrifft der Hack sowohl 2G, 3G als auch 4G, UMTS, LTE etc. Wenn GCHQ/NSA nun alle Funksignale aufzeichnen, können sie ohne richterliche Anordnung Gespräche oder Datenverkehr in der Vergangenheit analysieren. Update 2015/2/25: Laut Presseaussendung von Gemalto, ist 3G und 4G nicht betroffen. Dies widerspricht sich mit Aussagen von Experten.

- Gemalto ist ebenfalls in vielen anderen Produkten im Einsatz: angefangen von Kartenlesergeräten für die österreichische Bürgerkarte (vermutl. ist der Hack hier in diesem Kontext nicht so relevant - aber das gehört ebenfalls inspiziert) bis hin zur e-Government ID Karte des US Verteidigungsministeriums. Mit anderen Worten: GCHQ und NSA haben somit u.U. die eigene Sicherheit des US Verteidigungsministeriums unterwandert! Denn wer zeigt, dass man die Master-keys für Chipkarten oder SIM Karten stehlen kann, darf sich dann nicht wundern, wenn andere Dienste in der Welt nun ebenfalls diese Fähigkeiten entwickeln wollen. Durch aktive Hacks ("CNE") werden wir alle unsicherer. Selbst die Angreifer.

- Was sind die Konsequenzen für die Handy Signatur der Bürgerkarte? Das gehört inspiziert.

- Was sind die Konsequenzen für den SMS TAN beim onlinebanking? Das gehört inspiziert.

- Was sind die Konsequenzen für SMS codes bei VPNs (2 Faktor Authentifizierung mittels SMS)?

- Wer die Kis von so vielen SIM Karten hat, kann nun auch gesetzlich geschützte Kommunikation, wie zum Beispiel (sogar vergangene aufgezeichnete) Telefonate zwischen Priestern, Journalisten, Rechtsanwälten und Ärzten (rückwirkend) abhören und entschlüsseln (unter der Annahme, dass sämtliche Mobilfunk Kommunikation mittlerweile gespeichert wird - eine Annahme, die nicht unrealistisch ist). Diese speziell geschützten Berufsgruppen müssen sich nun dieser Tatsachen bewusst werden und entsprechend anders mit ihren Klienten kommunizieren (was nicht passieren wird)

- Gesellschaftspolitische Dimension: wenn man nicht mehr privat Reden kann, was für Implikationen hat das für unsere Demokratie? Das sind Fragen, die sich unsere Gesellschaft stellen muss.

- Zwischenstaatliche Implikationen: verhält sich der britische Geheimdienst GCHQ als Partner in einem Vereinten Europa oder arbeitet er gegen dieses Europa?

Update 2015/2/25

Gemalto hat in einer Presseaussendung Details zum Hack erläutert.

Wie auch schon oben mehrfach angesprochen wurde ja nicht die SIM Karte (oder deren Herstellung) per se gehackt, sondern der Provisionierungsprozess! Ein Angreifer wird sich logischerweise immer das schwächste Glied in der Kette aussuchen und möglichst nie direkt die Verschlüsselung angreifen. Aber genau hier muss man Gemalto, den Mobilfunkern und Herstellern als Kunde klar sagen, was man will: security auf der ganzen Supply-Chain. Auch beim schwächsten Glied der Kette (im Provisionierungsprozess)! Mobilfunk ist broken-on-so-many-layers. Siehe auch:

- CCC Dez 2014 talks zu mobile security.

- P1 Security

- Karsten Nohl

- A5/1 decryption war schon 2000 möglich