Taxonomie

Um einen schnellen Informationsfluss zwischen den unterschiedlichen Cyber-Sicherheits-Akteuren gewährleisten zu können, braucht es eine gemeinsame Sprache. CERTs, Strafverfolgungsbehörden, Sicherheitsfirmen und SicherheitsforscherInnen müssen sich auf gemeinsame Richtlinien zum Austausch von Informationen einigen, um im Notfall schnell eingreifen zu können. Auch eine automatisierte Verarbeitung von Reports ist nur möglich, wenn sich alle einer einheitlichen Sprache bedienen.

Die Taxonomie, auf die sich CERT.at stützt, ist die eCSIRT II Taxonomy. Die Kategorien dieser Taxonomie sind nicht exklusiv, d.h. mehrere Kategorien können auf einen Vorfall zutreffen.

In Bezug auf Probleme mit Webservern verwendet CERT.at eine noch genauere Aufspaltung der einzelnen Kategorien.

Auf Initiative der TF-CSIRT hat sich eine eigene Arbeitsgruppe gebildet, die sich mit der Weiterentwicklung einer einheitlichen Taxonomie beschäftigt (Reference Security Incident Classification Taxonomy).

eCSIRT II Taxonomy – ein kurzer Überblick

- Abusive Content (Missbräuchliche Inhalte)

- Malicious Code (Schädlicher Code): Software, die absichtlich in ein System eingebracht wird, um Schaden anzurichten.

- Information Gathering (Sammlung von Informationen): Davon umfasst sind: Scannen (Anfragen an ein System, um Schwachstellen zu finden), Sniffing (Netzwerkverkehr beobachten), Social Engineering.

- Intrusion Attempts (Versuchtes Eindringen)

- Intrusions (Eindringen): Erfolgreiches Eindringen in ein System. Das kann remote oder durch ein lokales unautorisiertes Eindringen erfolgen. In dieser Kategorie inkludiert sind auch Botnetze.

- Availability (Verfügbarkeit): Denial of Service-Attacken (DoS, DDoS) setzen Systeme mit einer Flut an Anfragen außer Betrieb. Ein Ausfall kann auch durch Sabotage auf lokaler Ebene oder durch Unfälle verursacht werden.

- Information Content Security (Sicherheit der Informations-Inhalte): Unautorisierter Zugang, Änderung von Informationen oder Fehler auf unterschiedlichen Ebenen.

- Fraud (Betrug): Unautorisierte Verwendung von Ressourcen, Copyright-Verletzungen, Maskierung, Phishing.

- Vulnerable (Schwachstellen): Für Missbrauch anfällig.

- Other (Anderes): Alle Vorfälle, die in keine bekannte Kategorie passen. Wenn die Fallzahlen in dieser Kategorie ansteigen, muss die Klassifikation überarbeitet werden.

- Test (Test): Für Testfälle.

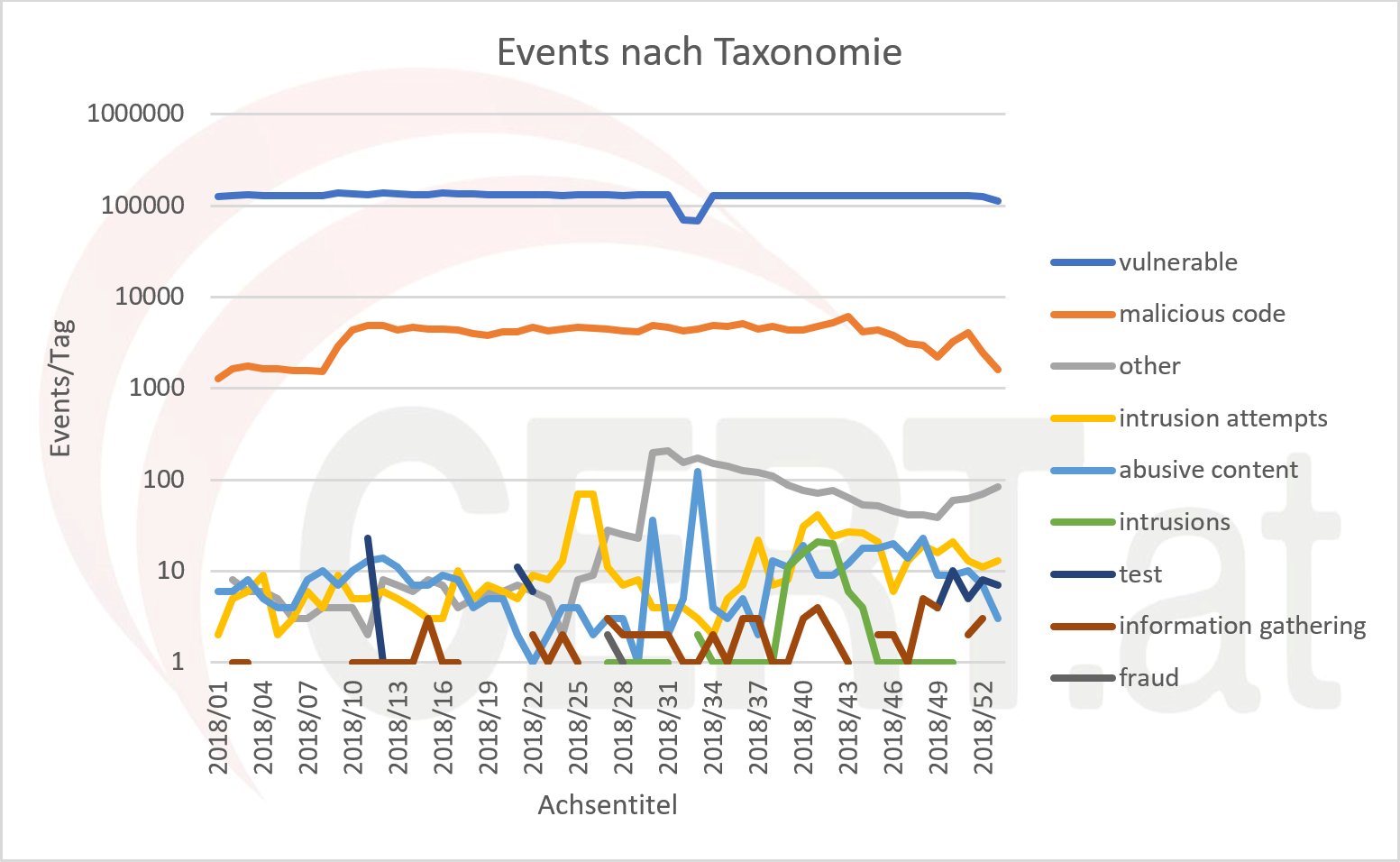

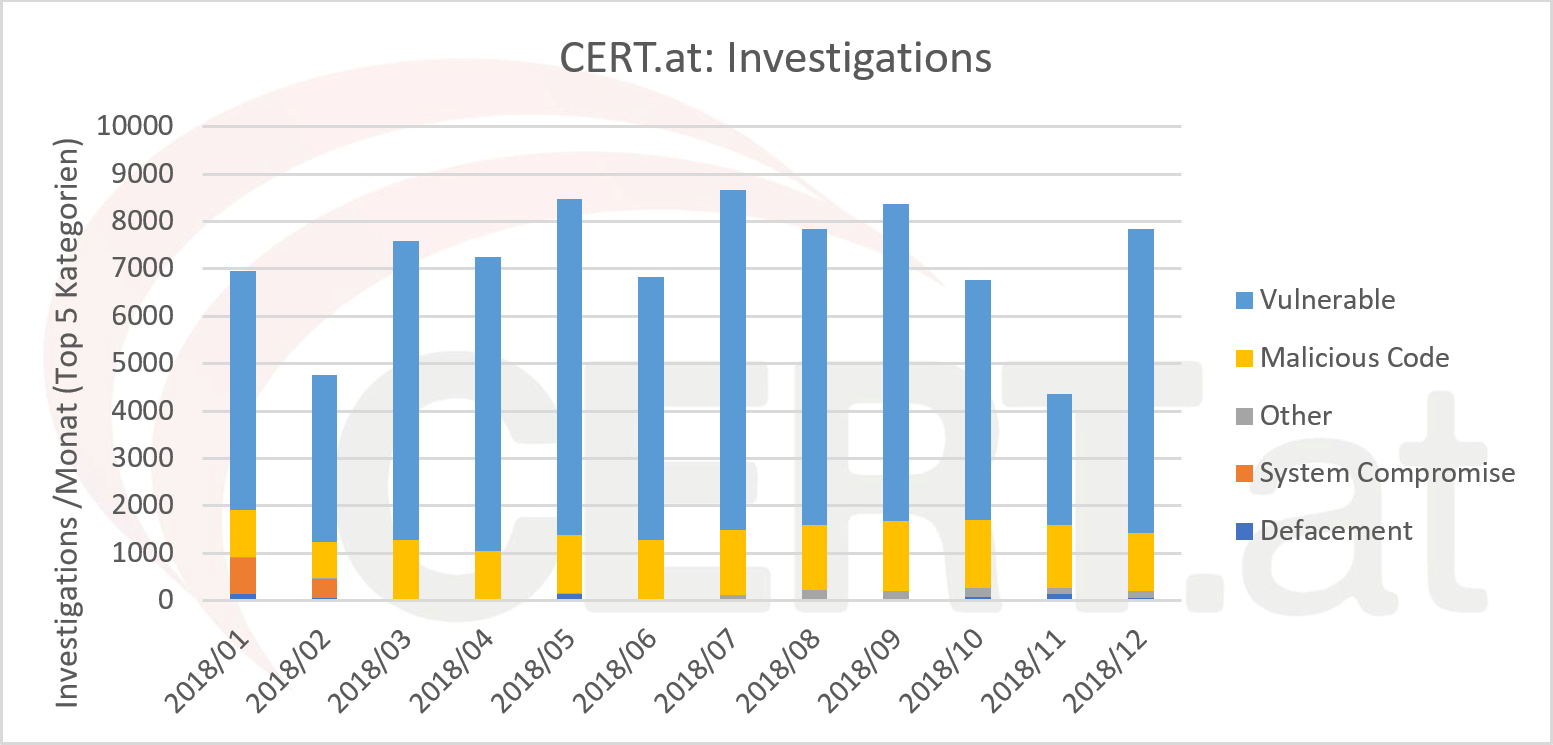

Ein „Event“ in der obigen Graphik bezeichnet ein IT-Security relevantes Ereignis, das CERT.at gemeldet wurde. Betreffen mehrere Events einen einzelnen Anbieter (was häufig vorkommt), werden sie in einer Investigation zusammengefasst.

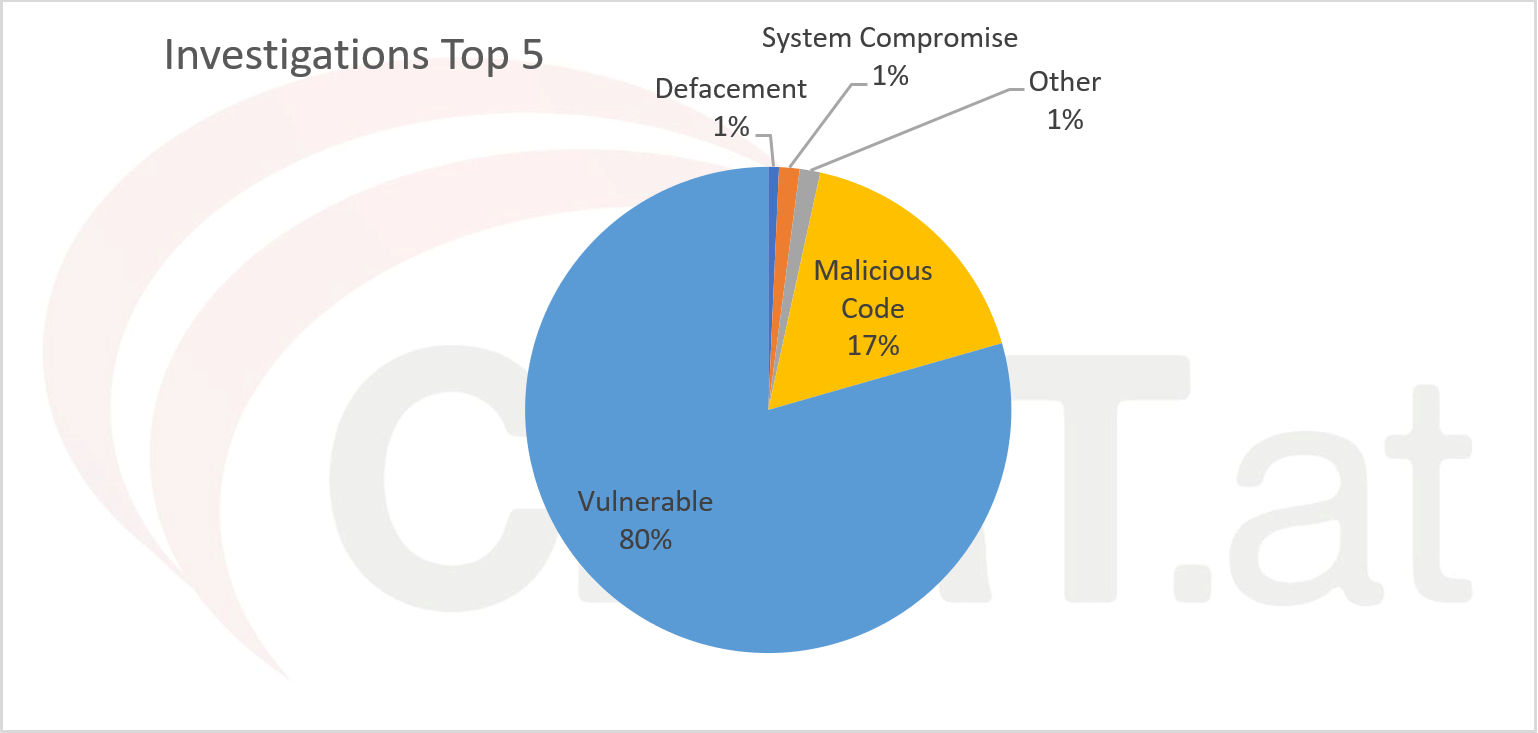

Über das Jahr verteilt ergibt sich im Tortendiagramm folgende Aufteilung:

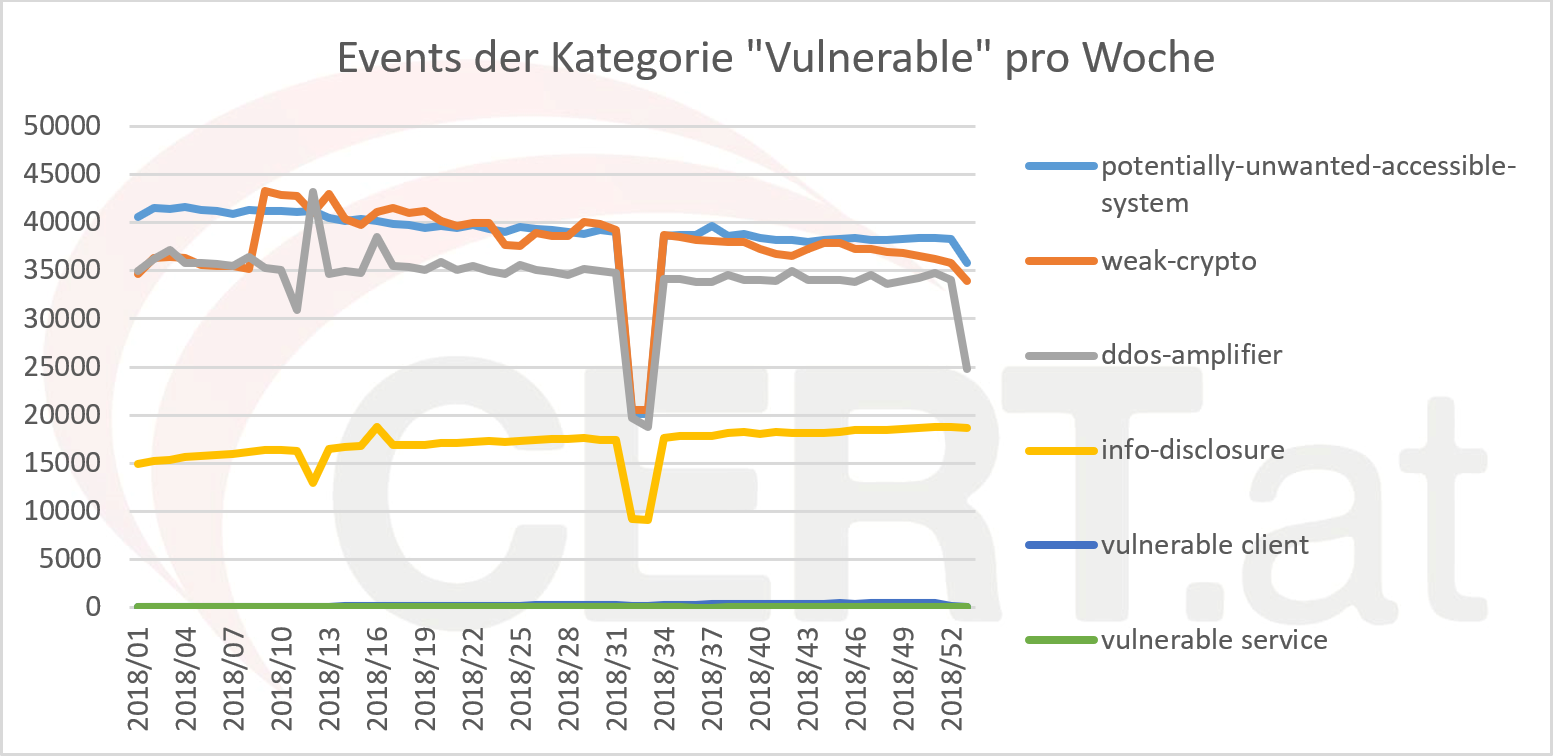

Aus diesen Graphiken geht klar hervor, dass mit Abstand die meisten Investigations in die Kategorie „Vulnerable“ fallen. Diese kann noch weiter aufgeteilt werden:

In den Kalenderwochen 32 und 33 gab es technische Probleme mit einer unserer wichtigsten Quellen, was die Einbrüche in der Grafik erklärt.