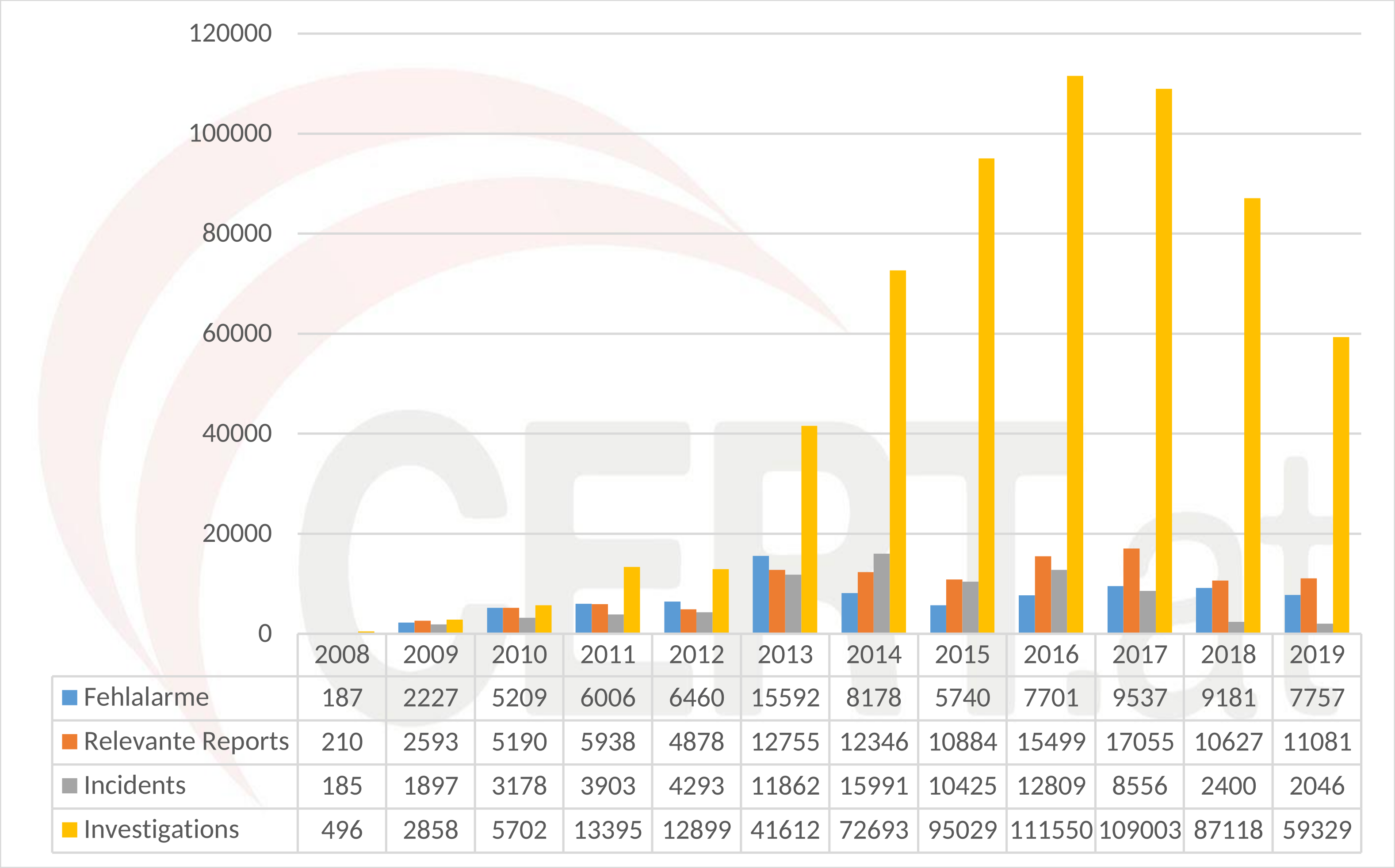

Incident Reports, Incidents und Investigations

Eingehende und ausgehende Informationen werden bei CERT.at und GovCERT Austria über ein Ticketsystem (aktuell Request Tracker for Incident Response a.k.a. RTIR) abgehandelt. Dabei wird bei Vorfällen zwischen Incident Reports, Incidents und Investigations unterschieden:

Incident Reports

sind Meldungen über Sicherheitsprobleme/-vorfälle, die bei CERT.at eingehen. Diese werden anschließend als relevant, informativ oder Fehlalarm kategorisiert. Als “informativ" sieht CERT.at Meldungen an, bei denen eine Weiterverarbeitung aufgrund verschiedener Faktoren nicht sinnvoll ist; beispielsweise Hinweise auf Opfer von bereits geschehenen DDoS Angriffen. Hier ist es nicht hilfreich, die Betroffenen über vergangene Attacken zu informieren, die sie aller Wahrscheinlichkeit nach ohnehin bemerkt haben. Incident Reports können sowohl von automatisierten Datenfeeds (siehe Datenbasis) als auch von Privatpersonen stammen. Sie werden grundsätzlich vertraulich behandelt und können auch per PGP-verschlüsselte E-Mail geschickt werden.1

Incidents

werden aus Incident Reports generiert, die CERT.at als relevant eingestuft hat und denen daher nachgegangen wird.

Investigations

schließlich meinen die Kontaktaufnahme CERT.ats mit Betroffenen. Auch diese kann automatisiert, wie im Falle von ISPs (Internet Service Providern), oder persönlich, wie bei einer Responsible Disclosure, erfolgen.

2016 wurde damit begonnen, die Abwicklung der Vorfallsbehandlung wo immer möglich zu automatisieren. Dieser Vorgang wurde Ende 2017 abgeschlossen, was es CERT.at ermöglicht, sich stärker auf Meldungen von Privatpersonen oder auch Firmen zu konzentrieren, anstatt täglich automatisierte Feeds manuell zu überprüfen. Eine weitere Folge dieses Umstands ist, dass Reports aus mehreren Datenquellen zuerst zusammengefasst, in ein einheitliches Format gebracht und danach gesammelt an Betroffene gesendet werden.

Diese Automatisierung geschieht mithilfe des Open Source Tools IntelMQ, das aktuell unter der Leitung von CERT.at von mehreren europäischen CERTs/CSIRTs entwickelt wird. Für nähere Informationen zur Software, siehe IntelMQ.

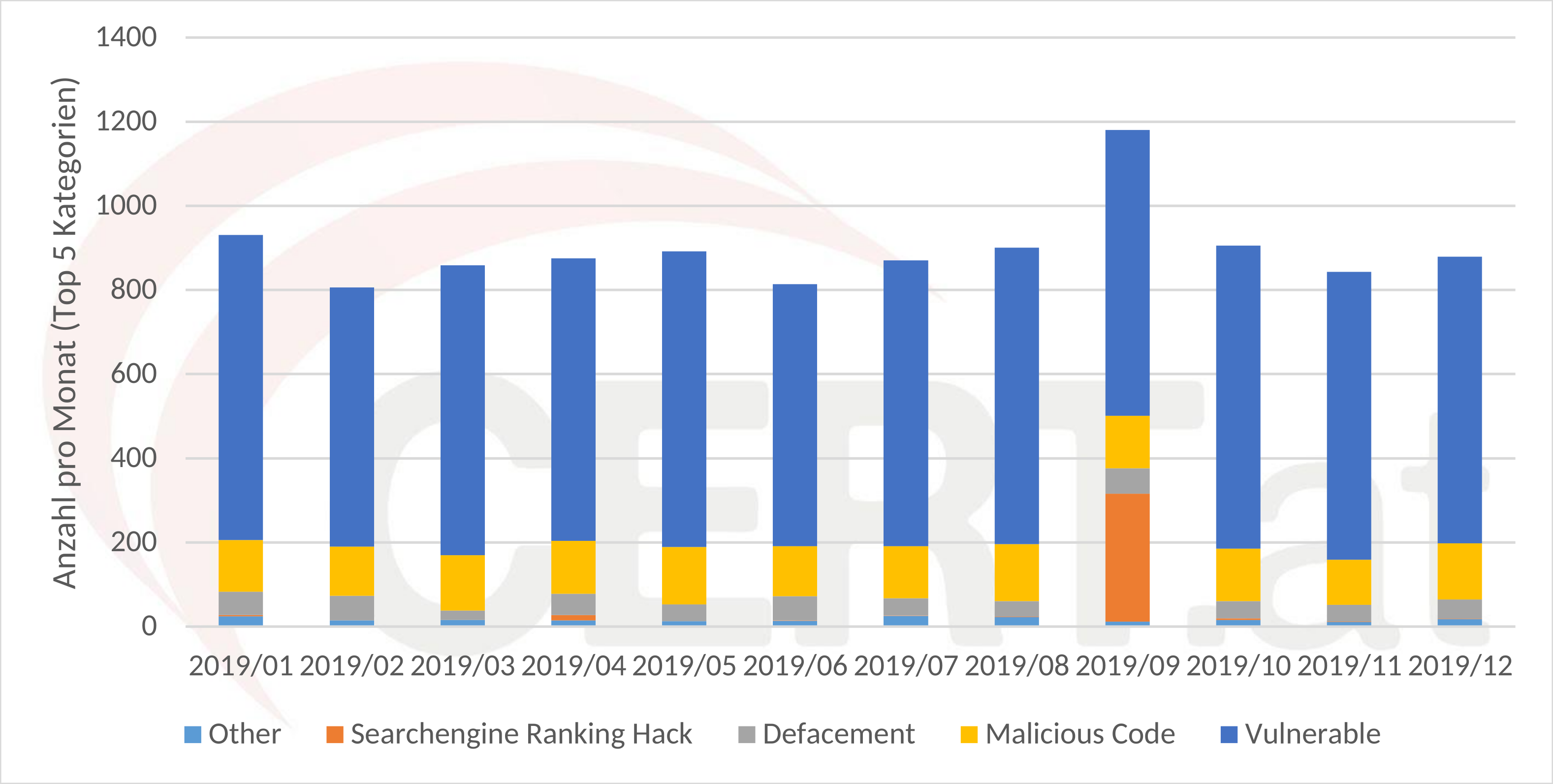

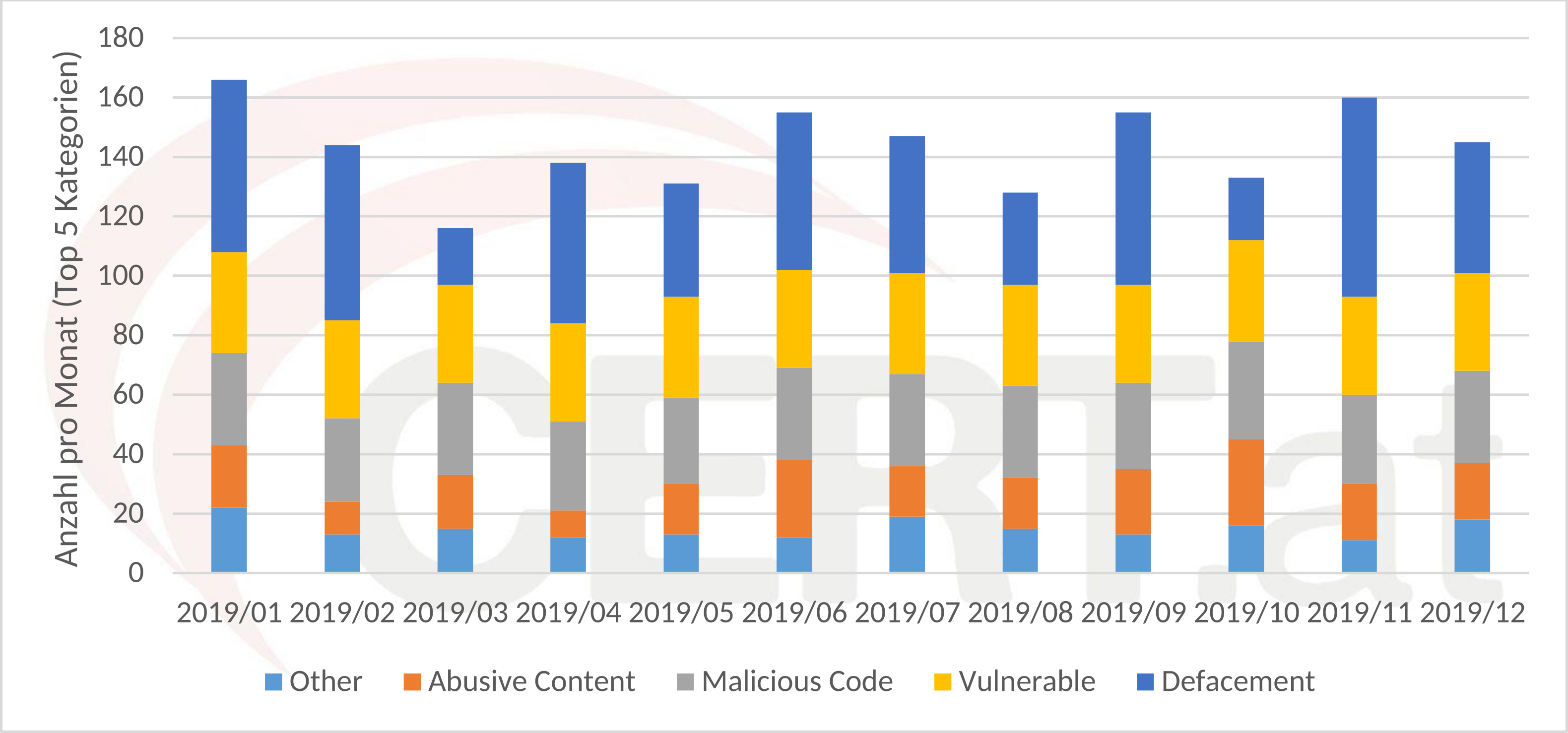

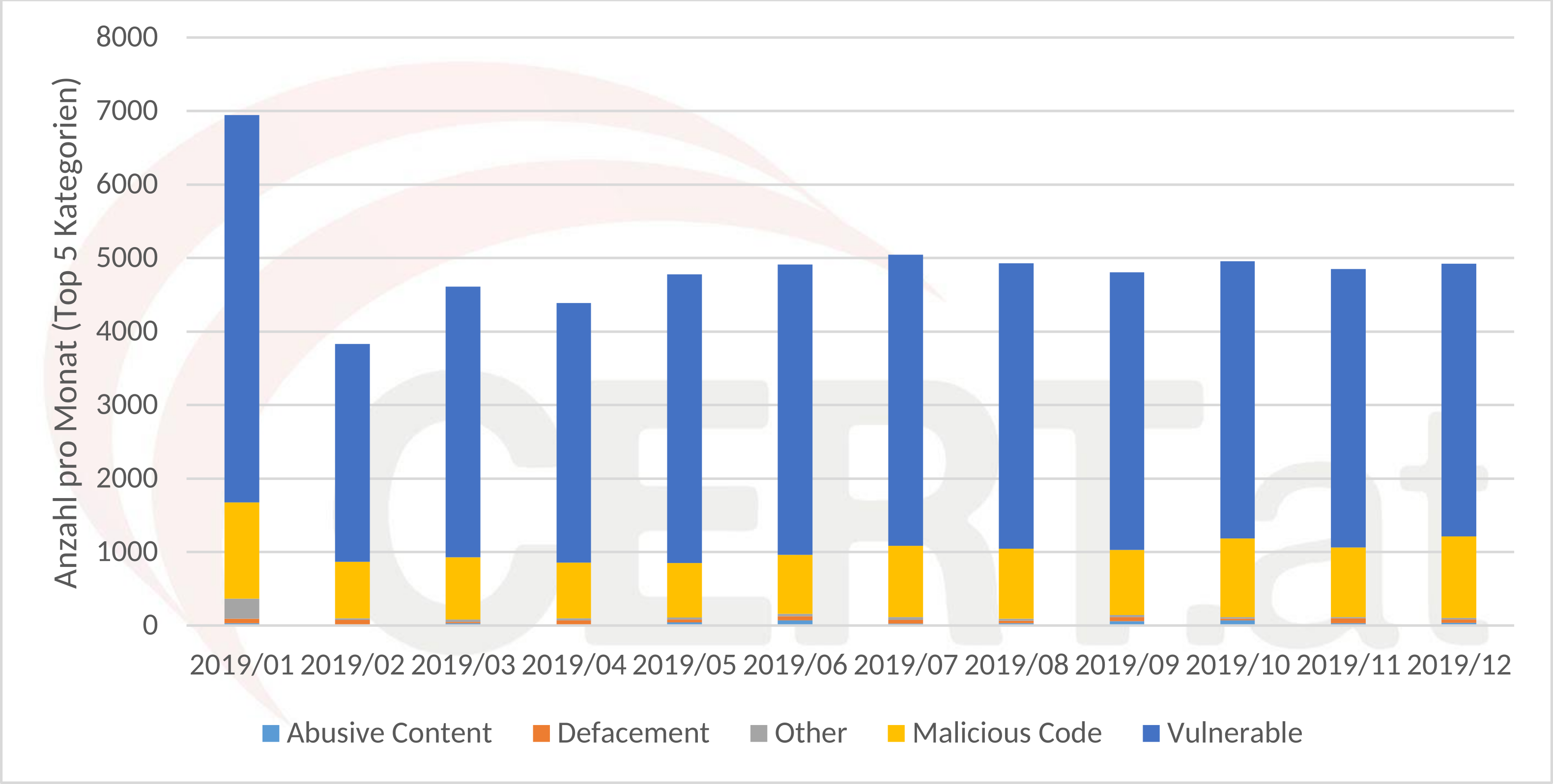

Die folgenden Abbildungen zeigen die Top 5 Kategorien der von CERT.at als relevant eingestuften Incident Reports, der Incidents und aller Investigations (in dieser Reihenfolge):

Bei den Incident Reports und den Investigations überwiegt die Kategorie “vulnerable" bei weitem, während die Aufteilung bei den Incidents insgesamt wesentlich gleichmäßiger ist. Darin spiegelt sich die Tatsache wider, dass zu einem Incident mehrere Incident Reports und mehrere Investigations gehören können. Wenn wir beispielsweise in einem Monat ähnlich viele Incidents unter den Kategorien “vulnerable" und “malicious code" haben, zeigen die zugehörigen Incident Reports und Investigations, dass wir einerseits wesentlich mehr Meldungen in der Kategorie “vulnerable" bekommen haben, die dann unter einem Incident zusammengefasst wurden.

Ein Beispiel (mit erfundenen Zahlen): Wir erhalten an einem Tag aus acht verschiedenen Quellen Incident Reports zu offenen DNS Resolvern (Taxonomie “vulnerable") und aus einer Quelle Incident Reports zu von einem bestimmten Trojaner befallenen Geräten (Taxonomie “malicious code"). Diese werden dann jeweils unter einem Incident für alle offenen DNS Resolver und einem Incident für alle mit diesem Trojaner infizierten Geräte zusammengefasst. Insgesamt wurden uns 100 offene DNS Resolver gemeldet, was zu 100 Investigations unter diesem Incident der Kategorie “vulnerable" führt, aber nur drei mit dem Trojaner infizierte Geräte, was zu lediglich drei Investigations unter dem Incident der Kategorie “malicious code" führt. So kommen eine ähnliche Anzahl von Incidents, aber sehr unterschiedlich viele Incident Reports und Investigations zustande.

Diese Zahlen repräsentieren entsprechend der Definitionen oben also die Anzahl

der ein- und ausgehenden E-Mails von CERT.at. Auf die dahinterliegenden Daten,

die die IT-Sicherheitslage in Österreich beschreiben wird in 2019 im Detail näher eingegangen.

-

Unsere PGP-Keys finden Sie unter https://cert.at/static/pgpkeys.asc.↩