2019 im Detail

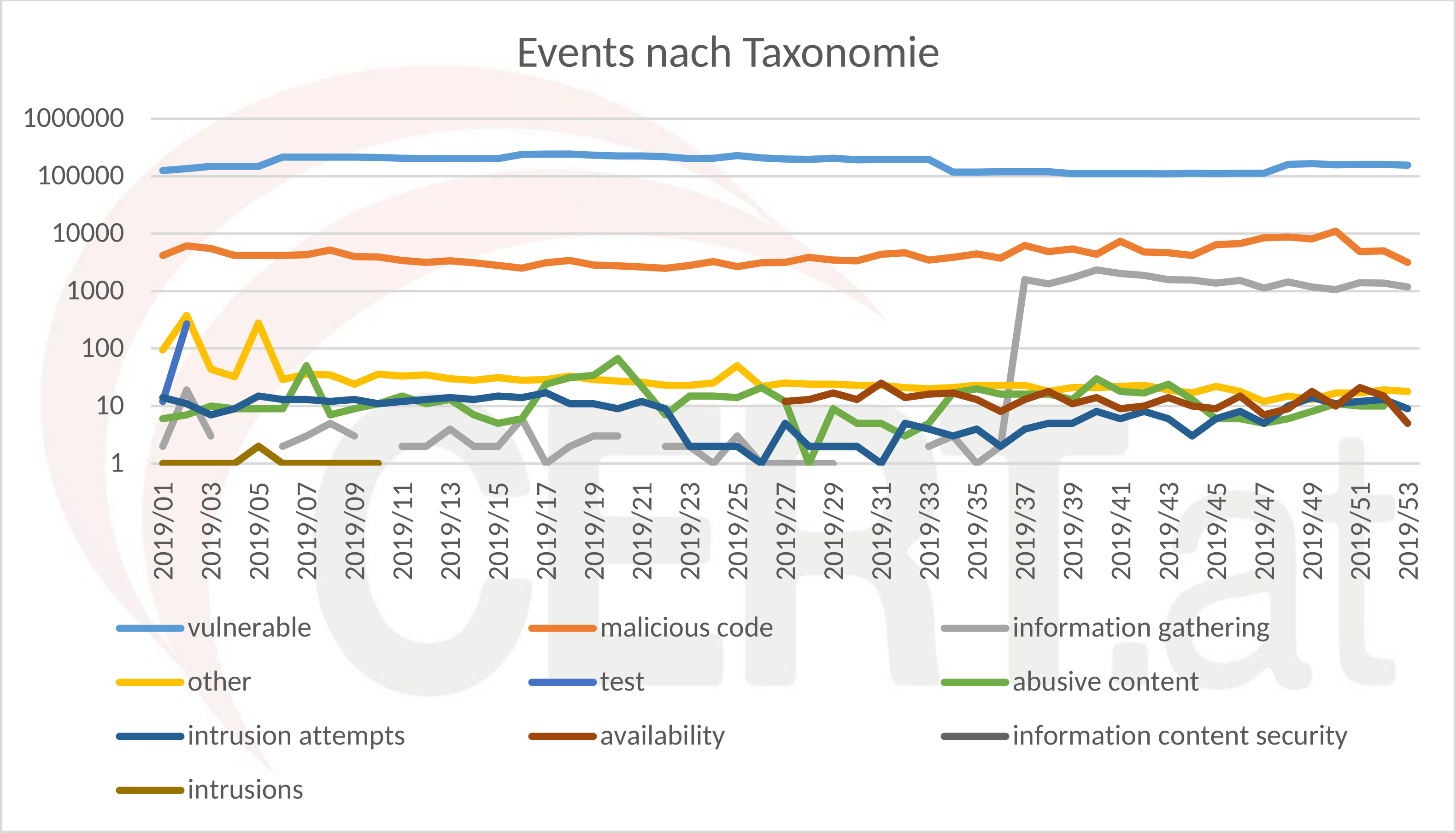

Der größte Teil der Daten, die CERT.at ausschickt, kommt aus diversen automatischen Feeds.1 Bevor sie über das Ticket-System ausgeschickt werden, werden sie, bereits taxonomisiert, in eine Datenbank geschrieben. Die folgenden Graphen basieren jeweils auf diesen Rohdaten. Dabei wurden jeweils die betroffenen IP Adressen pro Tag zugrundegelegt und anschließend die Wochenmaxima als Datenpunkte in den Graphen verwenden.

Im Verhältnis zu den Aussendungen zweierlei zu beachten:

-

CERT.at schickt Informationen zum gleichen Problem nur alle 30 Tage aus. Das heißt also, auch wenn wir jeden Tag die Information erhalten, dass auf IP Adresse X Port Y offen ist, obwohl er das nicht sein sollte, schicken wir das nicht täglich weiter, um die BetreiberInnen/ISPs nicht mit Benachrichtigungen zu überfluten. Diese Deduplikation wurde in den Rohdaten noch nicht vorgenommen.

-

Gibt es in einem Netzwerk mehrere Fälle desselben Problems (z.B. Geräte, die für die gleiche Schwachstelle anfällig sind), schicken wir diese Information aggregiert an die Verantwortlichen weiter, d.h. hinter einer einzelnen Investigation können zahlreiche Datenbankeinträge stecken.

Insgesamt ist zu beachten, dass manche Events doppelt gezählt werden, da sie in zwei unterschiedliche Taxonomien fallen.

Die obige Abbildung zeigt alle neuen Einträge in unsere Datenbank über das gesamte Jahr 2019. Wie auch schon im Abschnitt Incident Reports, Incidents und Investigations sind Events mit der Taxonomie “vulnerable" mit Abstand am häufigsten – etwa zehn Mal soviele wie die zweithäufigste Kategorie, “malicious code".

Taxonomie “vulnerable"

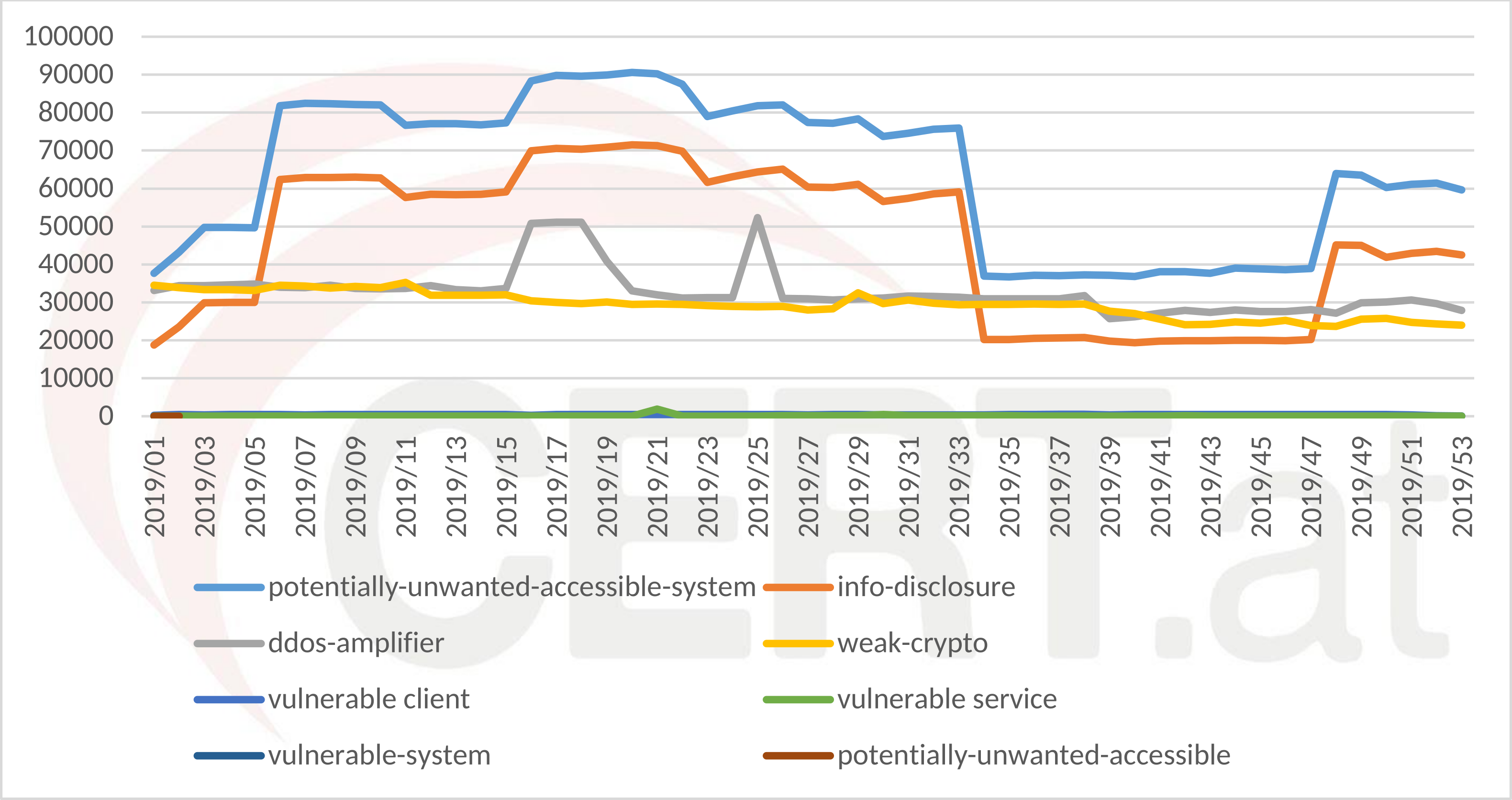

Da sich die meisten Events, von denen CERT.at Kenntnis hat, in diese Kategorie einordnen lassen, lohnt sich ein etwas genauerer Blick auf die Daten.

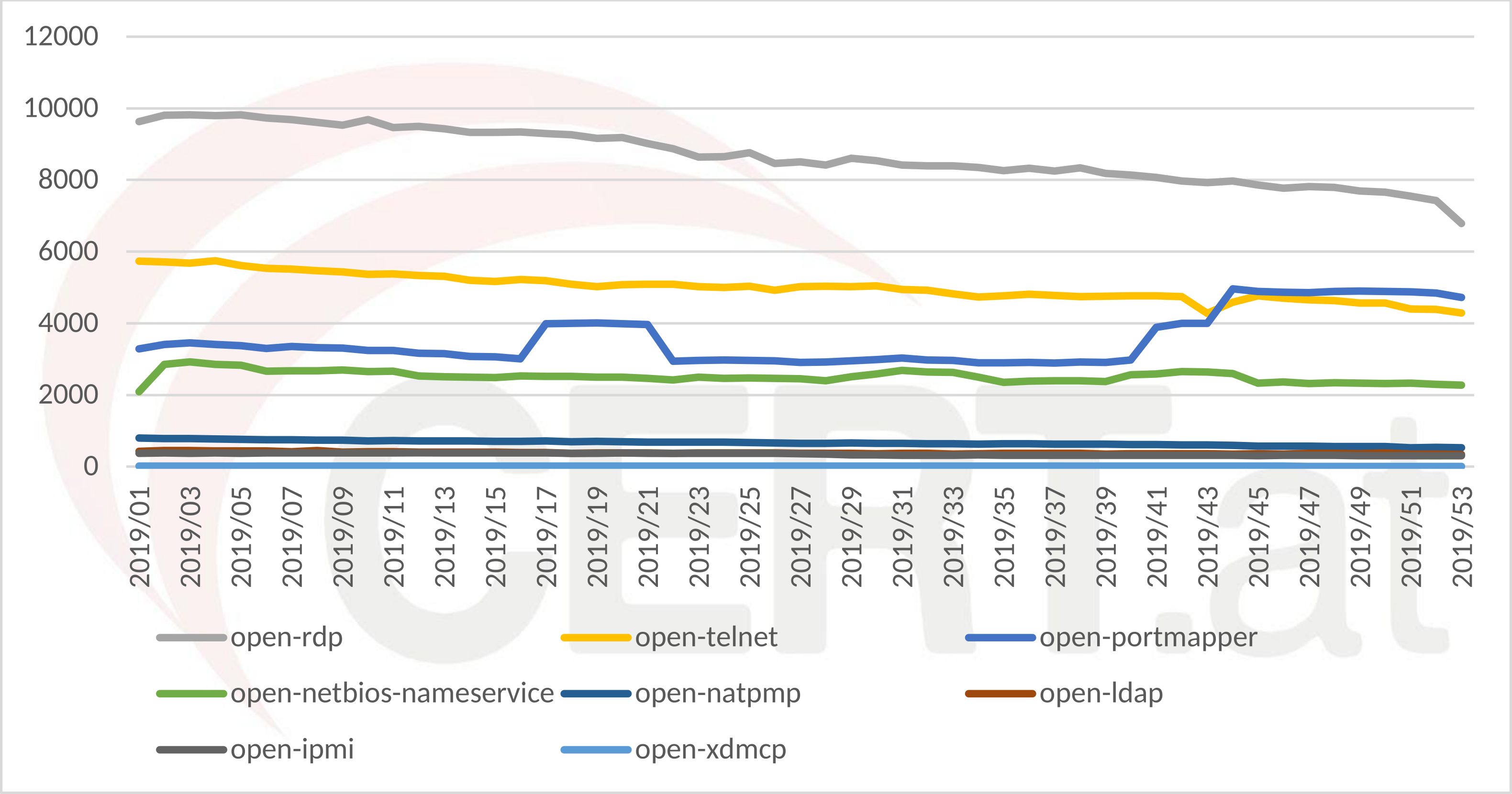

In der Grafik zeigt sich, dass auch innerhalb der Taxonomie “vulnerable" nur ein kleiner Teil von Schwachstellen für den Großteil der Events verantwortlich ist. Konkret sind das Protokolle, deren Erreichbarkeit aus dem offenen Internet mit hoher Wahrscheinlichkeit unbeabsichtigt ist, wie beispielsweise RDP-Server oder IPMI2, sowie Protokolle mit deren Hilfe potentiell sensible Informationen über das dahinterliegende Netzwerk gewonnen werden können.

Beim Vergleich des Verlaufs der beiden Kurven dieser Kategorien fällt auf, dass sie quasi identisch sind, was daran liegt, dass das Protokoll CWMP (CPE WAN Management Protocol) in beide Kategorien fällt. Dabei handelt es sich um ein Protokoll, das ISPs ermöglicht, Endgeräte bei KundInnen über das Netzwerk zu konfigurieren. Dies ist einerseits mit hoher Wahrscheinlichkeit nicht absichtlich aus dem ganzen Internet erreichbar und andererseits können darüber potentiell Informationen zur Konfiguration ausgelesen werden.

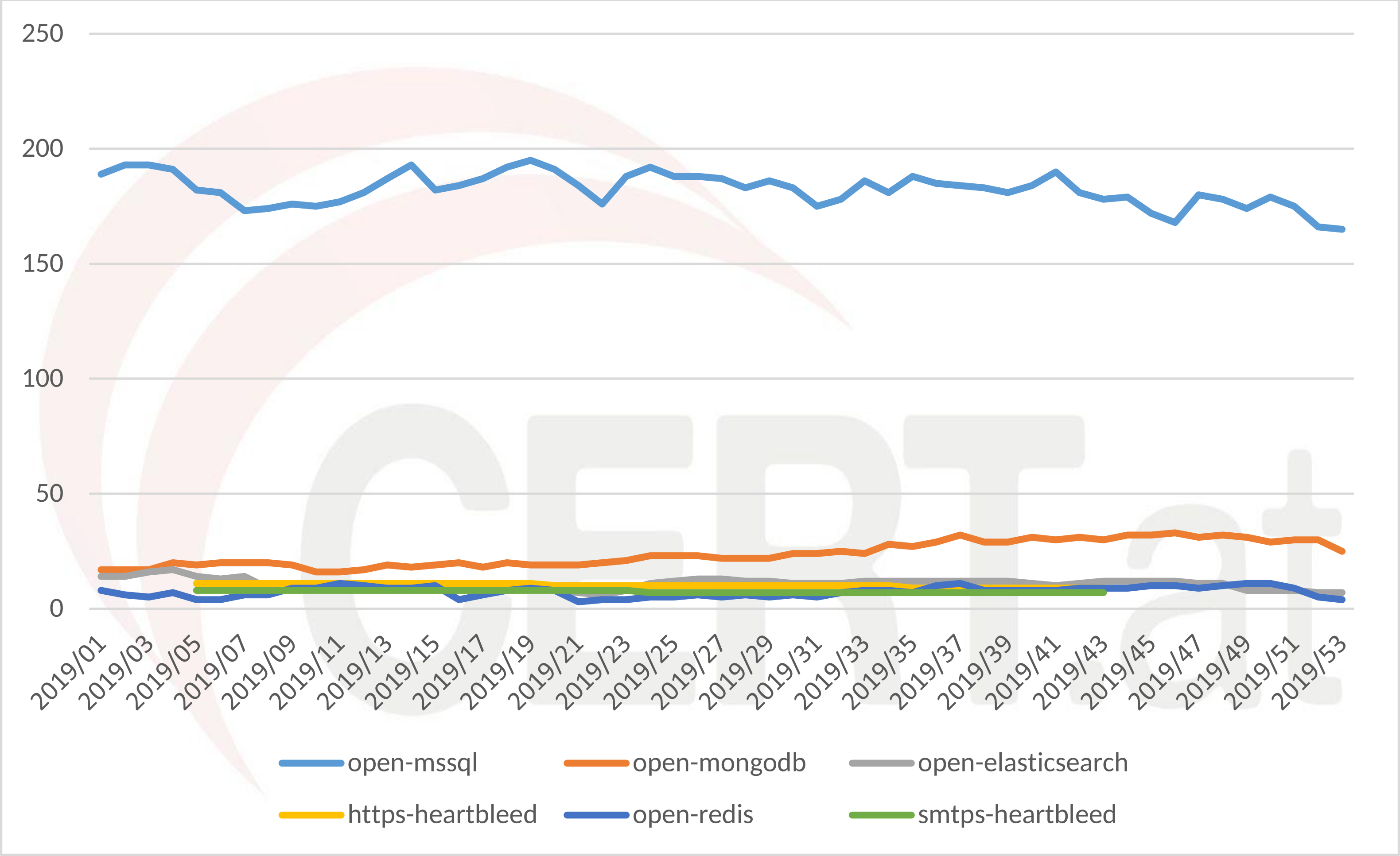

Da CWMP wiederum viel häufiger als die anderen Probleme in den jeweiligen Taxonomien ist, finden sich nachfolgend Grafiken ohne dieses Protokoll.

Eine weitere wichtige Gruppe innerhalb der Taxonomie “vulnerable" sind jene Geräte, die für UDP DDoS Amplifikation missbraucht werden können. Bei diesen Angriffen wird folgendes Problem ausgenutzt: Bei Protokollen die als Transport Layer UDP verwenden, wird keine längerfristige Verbindung zwischen den Geräten aufgebaut, sondern Pakete werden geschickt und sofort wieder vergessen. Aus diesem Grund ist es beim Empfang solcher Pakete auch nicht möglich, die Absendeadresse zu verifizieren; Antworten werden quasi “blind" an die angegebene Absendeadresse verschickt.

AngreiferInnen können sich das zunutze machen, indem sie möglichst viele Anfragen an möglichst viele Geräte schicken, in denen sie als Absendeadresse jene ihres Opfers angeben. Wenn die Antworten dann protokollgemäß an diese gefälschte Adresse geschickt werden, kann das bei ausreichender Anzahl der Antworten zu einem DDoS-Angriff gegen das Opfer werden.

Um in solchen Szenarien einen möglichst großen Effekt bei möglichst geringem Aufwand zu erzielen, setzen AngreiferInnen auf Protokolle, bei denen die Anfragen im Verhältnis zur Antwort klein sind. Je größer die Antwort im Vergleich zur Anfrage, desto größer ist der sog. “Amplifikationsfaktor".

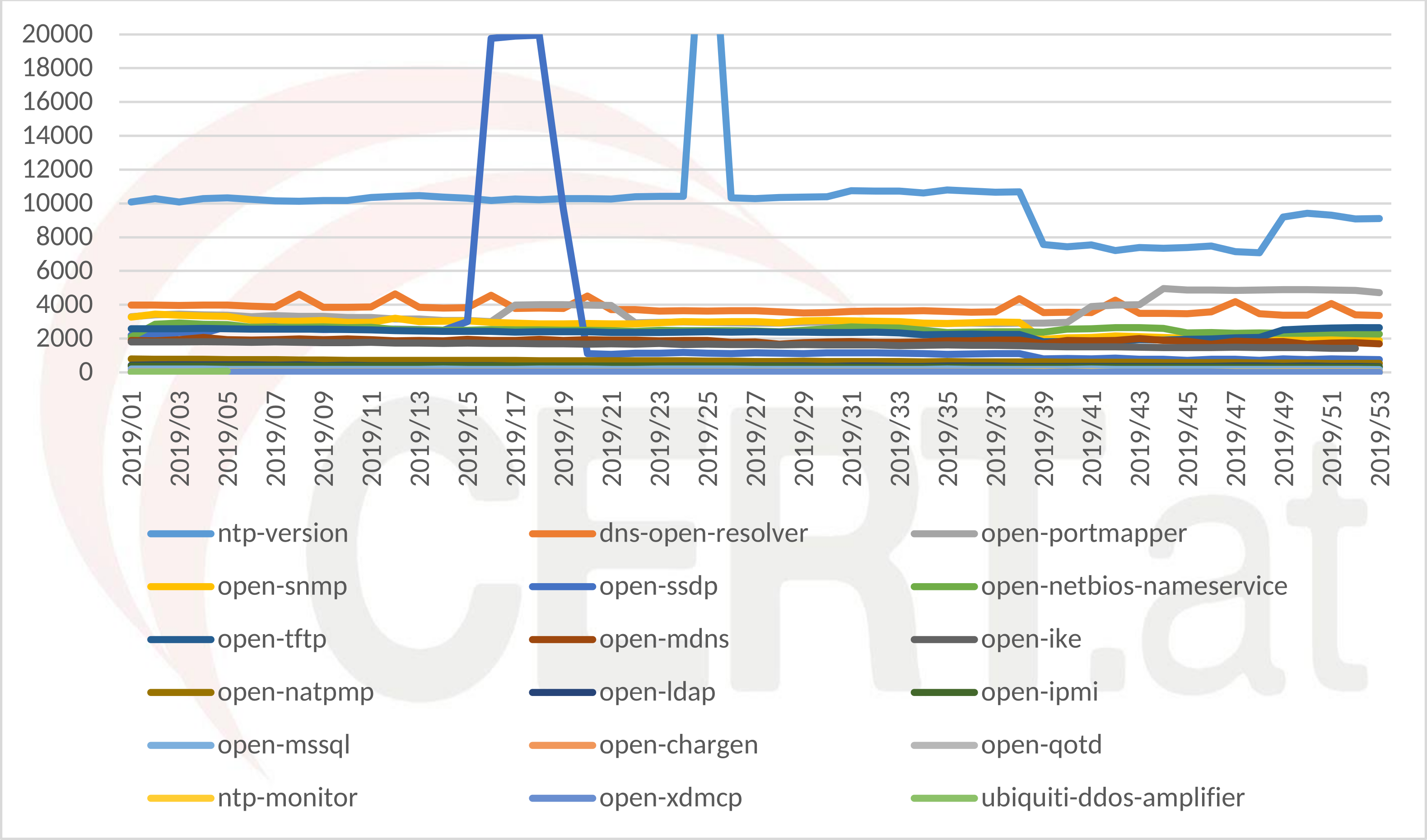

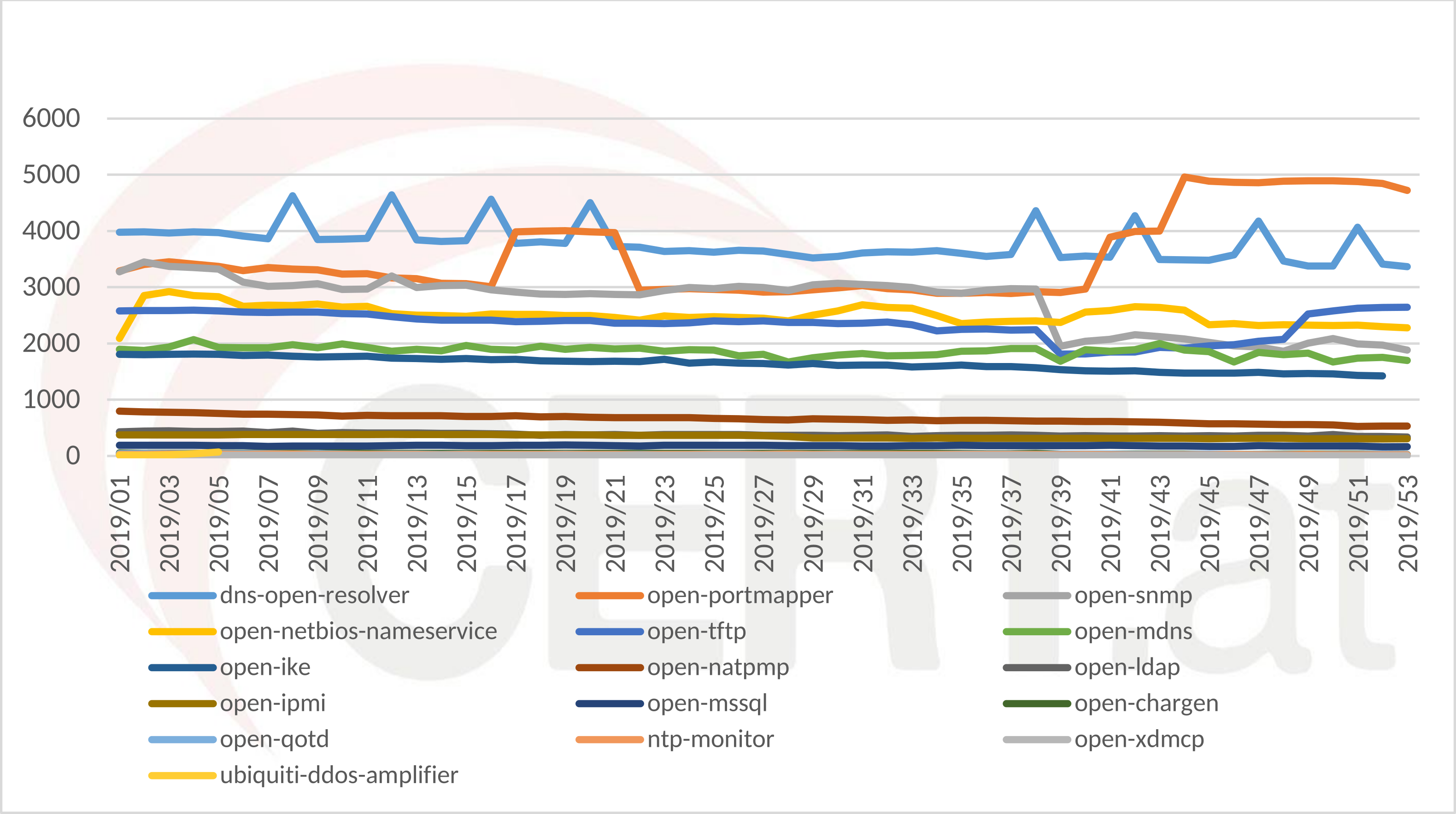

In den beiden folgenden Grafiken und sind jene Protokolle abgebildet, die in Österreich für solche Angriffe missbraucht werden können.

Während der temporäre starke Anstieg von offenen SSDP-Servern nach unseren Informationen tatsächlich stattgefunden hat, ist der einmalige Peak von NTP Mitte 2019 auf ein Problem eines unserer Datenfeeds zurückzuführen.

Probleme im Web

Das World Wide Web stellt zwar nur einen Teil des Internets dar, ist aber dennoch für viele der Inbegriff desselben bzw. ihr einziger bewusster Kontakt damit. Deshalb gliedert CERT.at Schwachstellen im Bereich des Web genauer auf, als in anderen Bereichen. Außerdem ist in diesem Bereich mehr Handarbeit notwendig als anderswo. Das hat vor allem damit zu tun, dass das Web extrem schnelllebig ist, was zur Folge hat, dass viele Probleme, die vor einigen Stunden gemeldet wurden, bereits behoben sind und daher immer eine Person direkt vor dem Aussenden kontrollieren muss, ob das Problem noch besteht. Nur so können große Mengen an Falschmeldungen unsererseits verhindert werden.

Ein weiterer Grund, warum Automatisierung bei Problemen mit nicht immer gut funktioniert, ist, dass es in vielen Fällen um die Beurteilung der Legitimität von Inhalten geht. So ist der Schriftzug “defaced by" zwar eine Phrase, sie sehr häufig bei Defacements (s.u.) auftritt, aber gleichzeitig oft auf Seiten von Museen oder Ausstellungen vorkommt, auf denen Kunstwerke beschrieben werden, die irgendwann “defaced", d.h. verunstaltet bzw. mutwillig beschädigt wurden.

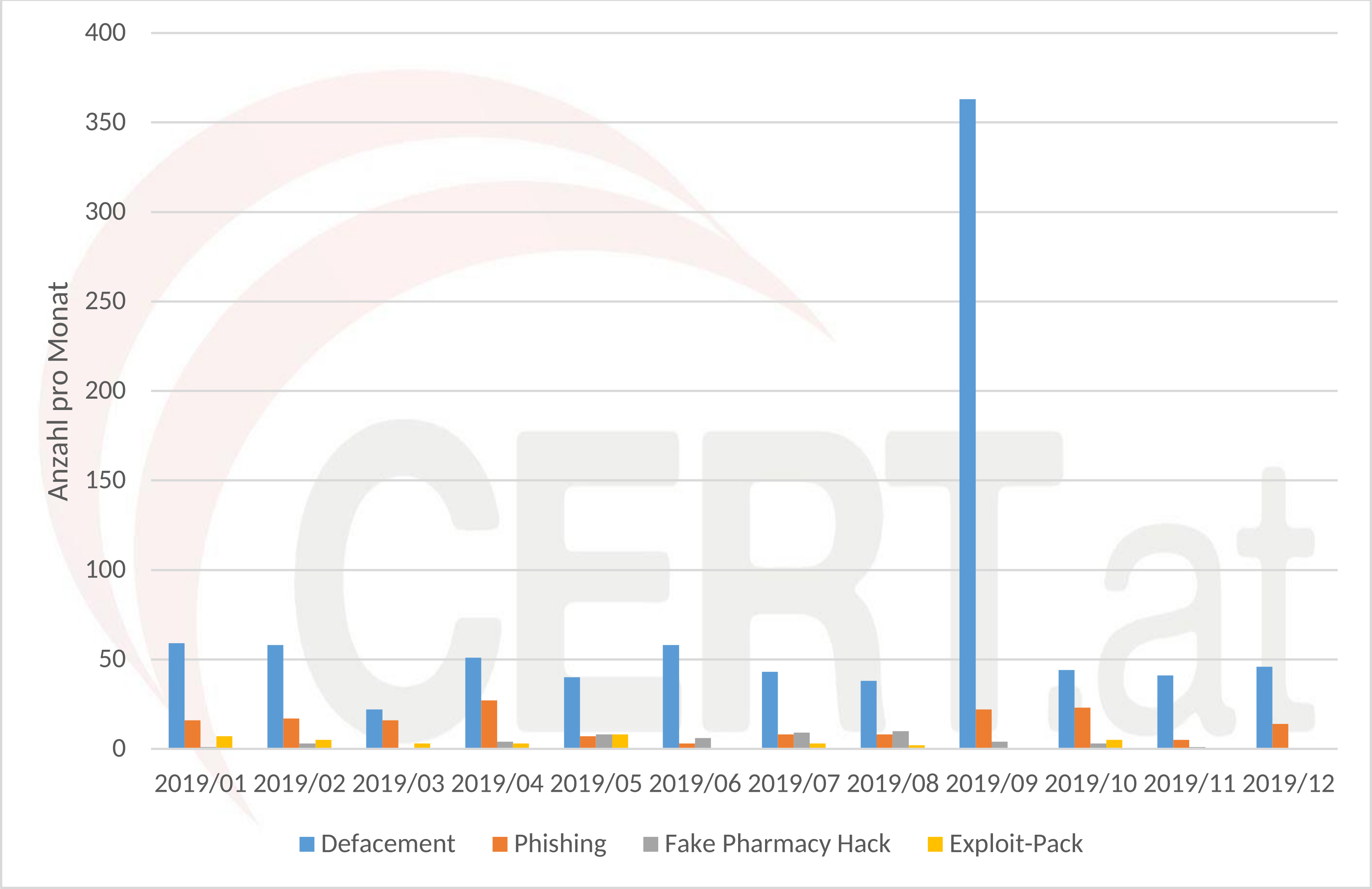

In der folgenden Grafik finden Sie einen Überblick zu den verschiedenen Angriffen auf Webseiten, von denen CERT.at Kenntnis hat.

Defacements

Bei diesen auch als “Web-Graffiti" bezeichneten Angriffen, wird das Aussehen bzw. Design einer Webseite verändert. Oft wird einfach der Spruch "Hacked by" oder "Defaced by" gefolgt von einem Namen prominent auf der Startseite platziert.

Der immense Anstieg von Defacements im September 2019 ist nicht auf eine tatsächliche Häufung zurückzuführen, sondern darauf, dass es AngreiferInnen bei einer einzelnen Webseite gelang, Subdomänen zu “defacen" bzw. sogar anzulegen. Jede Subdomäne wird von unseren Tools einzeln gezählt. Würde das also bei der Domain example.com passieren, so wären beispielsweise www.example.com, unterseite1.example.com, unterseite2.example.com, etc. defaced und würden jeweils einzeln gezählt.

Solche Subdomains einzeln zu behandeln ist insofern sinnvoll, als manche BesitzerInnen von Domains Subdomains weiterverkaufen und somit tatsächlich eine andere Person für die Subdomain zuständig ist, als für die Hauptdomain. Bekannte Beispiele dafür sind wordpress.com oder blogger.com.

Phishing

Während Defacements im allgemeinen eher harmlos sind und wenn überhaupt zu einem Reputationsschaden führen, sind Phishingseiten immer problematisch. Hier versuchen AngreiferInnen Zugangsdaten von BesucherInnen zu stehlen, oftmals indem sie die Login-Seite einer Bank nachbauen.

Fake Pharmacy Hack

Mit diesem Begriff bezeichnet CERT.at eine Taktik, bei der AngreiferInnen durch diverse Techniken versuchen, Suchmaschinen wie Google dazu zu bringen, Personen, die auf ein Ergebnis in ihrer Suche klicken, auf eine andere Seite als die in den Ergebnissen angezeigte umzuleiten. In den meisten Fällen landen die Betroffenen dann auf einem betrügerischen Online-Shop, der vorgibt, billige Potenzmittel zu verkaufen.

Exploit Packs

Bei diesem Angriff wird auf einer (zumeist) sonst legitimen Seite Schadsoftware eingebaut, die alle, die sie besuchen herunterladen.

Veraltete Kryptographie

Verschlüsselung bei Web- und E-Mail-Servern ist heutzutage erfreulicherweise weit verbreitet. Allerdings werden immer wieder Schwachstellen in kryptographischen Verfahren gefunden, die eine Aktualisierung der betroffenen Server notwendig machen. Das geschieht leider nicht immer sofort und zieht sich meist über viele Jahre oder sogar Jahrzehnte bis es keine verwundbaren Server mehr gibt.

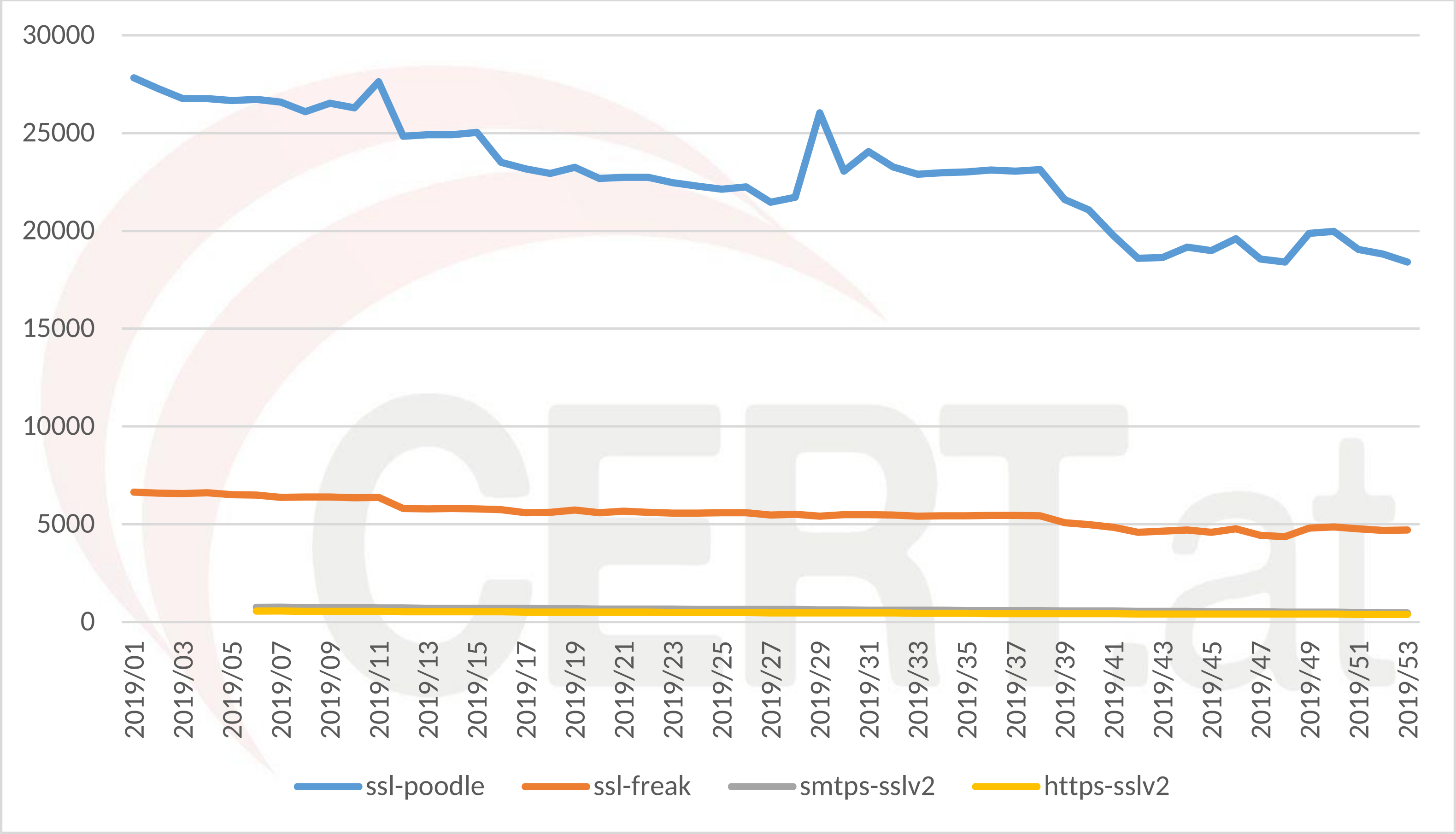

Das Positive, das sich aus der obign Grafik ableiten lässt, ist der Umstand, dass es in Österreich kaum noch Server gibt, die das völlig veraltete SSLv2 Protokoll aus dem Jahr 1995 im Einsatz haben.

Weniger gut sieht es hingegen bei Webseiten aus, die für POODLE aus dem Jahr 2014 und FREAK aus dem Jahr 2015 anfällig sind, aber auch hier zeichnet sich ein positiver Trend zu weniger betroffenen Servern ab.

Malware

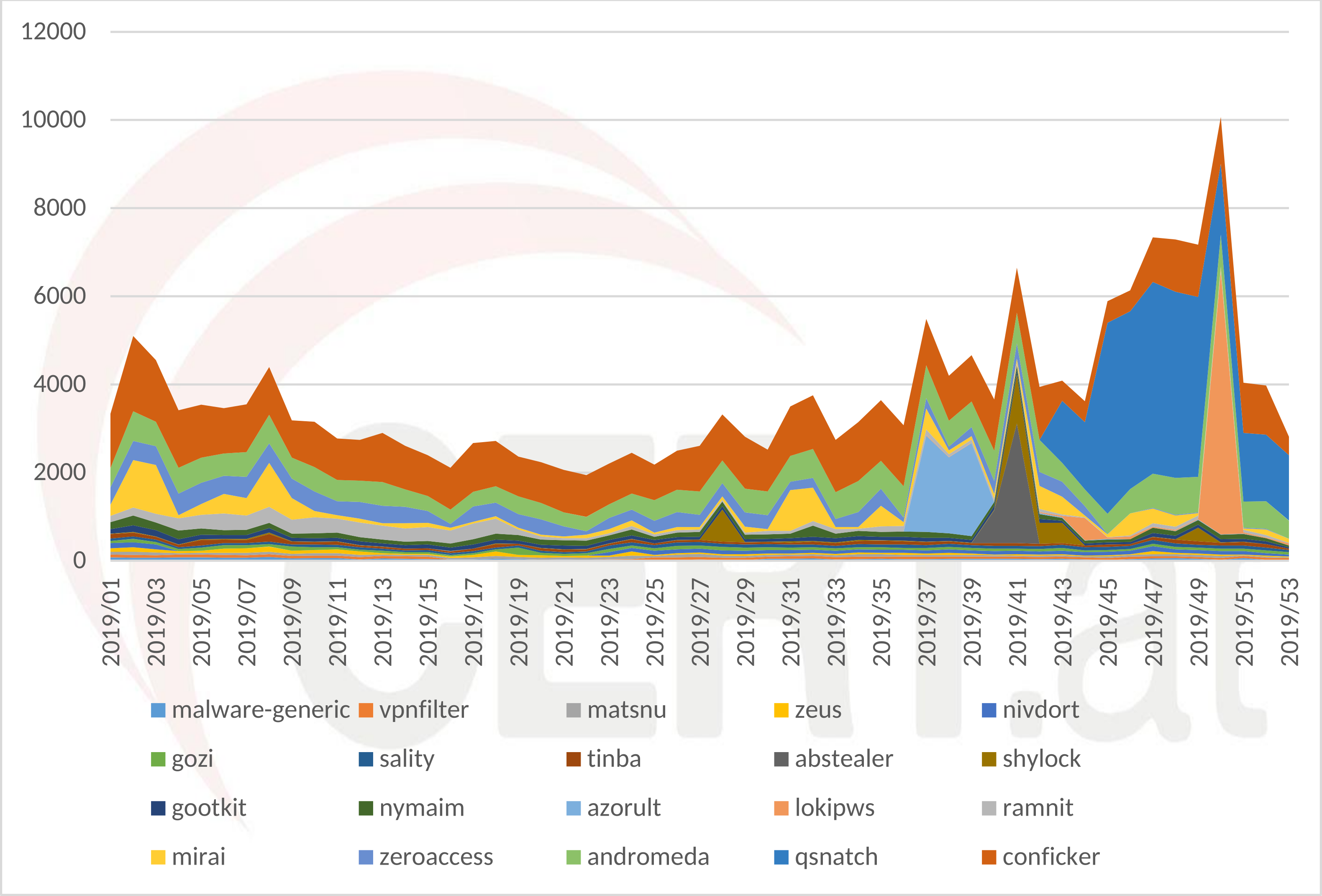

In der unten stehenden Abbildung findet sich eine Aufstellung der mit Malware infizierten Clients, die CERT.at im Jahr 2019 gemeldet wurden.

Unseren Quellen zufolge ist die Anzahl aktiver Command and Control (C2) Server, d.h. Server über die infizierte Computer Befehle erhalten, in Österreich im unteren einstelligen Bereich und daher haben wir dazu keine Statistiken erstellt.

-

Für eine genauere Beschreibung siehe Datenbasis .↩

-

IPMI steht für “Intelligent Platform Management Interface" und ist nur der Name für eine standardisierte Schnittstelle die das Warten von Servern über das Netzwerk ermöglicht, selbst wenn diese abgeschalten sind. Bekannte Implementierungen davon sind HPEs iLO und Dells DRAC.↩