24.08.2022 17:42

MOTW (Mark of the Web) - Retter in der Not?

Einführung - Die Mutter aller Probleme

In vielen Fällen sind infizierte Computer auf Dateien zurückzuführen, die ursprünglich aus dem Internet stammen und per Webbrowser oder E-Mail Client durch bewusstes Herunterladen/Speichern ihren Weg auf Erstere gefunden haben. Dies gilt gleichermaßen für ausführbare Dateien (Portable Executables oder Scripts) als auch normale Dateien wie Dokumente (.doc, .pdf, ...). Letztere sind zwar nicht direkt ausführbar, können aber als Einfädler für maliziöse Aktivitäten missbraucht werden.

Um diesem Szenario entsprechend Rechnung zu tragen und Computer dagegen besser schützen zu können, bräuchte es als Grundlage eine Art Markierung für jene aus dem Internet stammende Dateien, so dass diese in weiterer Folge vom Betriebssystem und von Applikationen automatisch mit größerer Vorsicht behandelt werden könnten. So die Theorie.

Umsetzung - Die Geburt von MOTW

Die Umsetzung dieses logischen, einfach nachzuvollziehenden Ansatzes, stellt jedoch ein relativ komplexes Problem dar. Zum einen müssen die besagten Dateien jene Markierung erhalten, müssen aber auch gleichermaßen voll funktionstüchtig, also inhaltlich unangetastet, bleiben. Darüber hinaus muss die Markierung der Dateien kopier- und verschiebeoperationsresistent sein.

Dieser einem Spagat gleichenden Aufgabenstellung hat sich vor vielen Jahren Microsoft angenommen und die Technologie MOTW, ein Akronym für "Mark of the Web", entwickelt. Grundlage deren Lösungsansatzes ist es, die Fähigkeit des Windows Standard-Filesystems NTFS, neben dem Hauptdatenstrom einer Datei auch beliebig viele Nebenströme (Alternative Datenströme, ADS genannt) zu dieser speichern/führen zu können, für die besagte Markierung zu nützen. Dadurch bleibt der originale Inhalt der Datei, also der Hauptdatenstrom, zum Einen unangetastet, und zum Anderen wird der Alternative Datenstrom, das MOTW, bei Fileoperationen mitberücksichtigt. Das heißt, wird die betreffende Datei kopiert oder verschoben, so wird das MOTW mitkopiert, beziehungsweise mitverschoben.

Die Markierung, die damit technisch zufriedenstellend umsetzbar war, musste aber auch noch von Jemandem oder Etwas gesetzt werden. Für Microsoft war damals der Internet Explorer die logische Wahl und so wurde dieser entsprechend um die Funktionalität, den (alternativen) MOTW Datenstrom an Downloads automatisch anzuhängen, erweitert.

Damit war die Basis für die gewünschte Sonderbehandlungsmöglichkeit für aus dem Internet heruntergeladene Dateien gelegt. Die damalige Implementierung abschließend, und um derartige Dateien auch noch verarbeiten zu können, wurde in Windows eine Sicherheitshürde in Form einer Warnung/Freigabeabfrage bei der Ausführung solcher Dateien eingeführt.

MOTW - Eine Frage der Disziplin

MOTW ist ein technisch durchdachter, konsistenter und funktioneller Ansatz, jedoch ist auch bei diesem wieder die Disziplin aller Beteiligten gefragt. Letzten Endes liegt es am Anwender zu entscheiden, ob die beim Öffnen/Ausführen einer betreffenden Datei angezeigte Warnung übergangen wird oder nicht. Und in den meisten Fällen wird Ersteres wohl auch legitim sein.

Disziplin ist aber in dieser Sache nicht nur vom Anwender gefragt - auch die Entwickler der (anderen) Webbrowser (und E-Mail Clients) sowie der, die markierten Dateien verarbeitenden Applikationen, müssen dieses Lösungskonzept entsprechend mittragen.

MOTW - Status Quo

Heutzutage wird das Schreiben der MOTW Markierung von den gängigsten Web Browsern unterstützt. Was E-Mail Clients anbelangt, gibt es diesbezüglich aber leider Nachholbedarf. In allen Fällen gilt aber, dass der Support von MOTW von der jeweiligen Version der Software/Applikation abhängig ist. Ist man sich unsicher bezüglich der selbst genutzten Software, und die Recherche im Internet ist diesbezüglich in den meisten Fällen wenig aussagekräftig/fruchtbringend, empfiehlt sich, es einfach auszuprobieren, also, eine Datei runterzuladen bzw. ein Attachment zu speichern. Danach muss man nur noch die Dateien auf die MOTW Markierung überprüfen.

MOTW, zeig Dich!

Will man herausfinden, ob eine Datei MOTW-markiert ist, so gibt es mehrere Methoden - hier eine Auswahl der einfachsten:

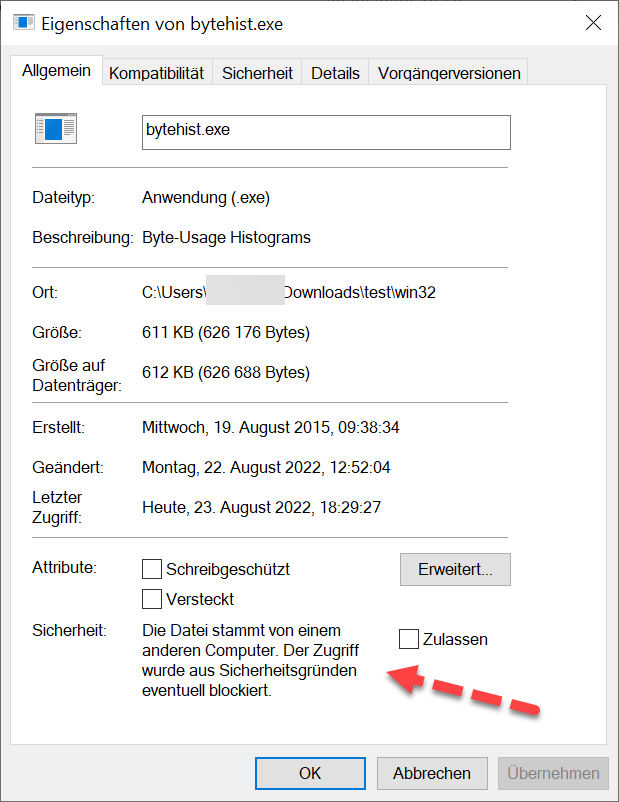

- Die Eigenschaften (Allgemeiner Reiter) der betreffenden Datei im Windows Explorer (erreichbar durch dessen Kontextmenü) enthalten einen sich mit der Abbildung deckenden oder vergleichbaren Spezialbereich.

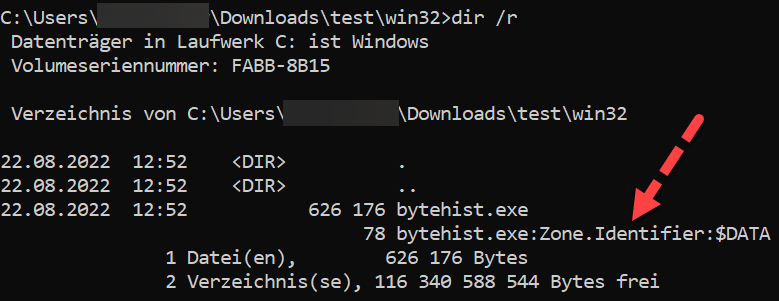

- Über ein Konsolen-Fenster (cmd.exe) kann man über den Befehl

dir /rdie alternativen Datenströme der im aktuellen Verzeichnis enthaltenen Dateien anzeigen lassen, und damit auch die MOTW Markierung derer ... siehe Abbildung.

MOTW - Status Quo, die 2te

Abseits der MOTW-schreibenden Software ist jene, die das MOTW verarbeiten und interpretieren kann, natürlich mindestens genauso wichtig. Hier zeigt sich aber, dass das diesbezügliche Feld ein sehr durchwachsenes ist. Und das fängt schon bei Windows selbst an. Während der Start einer MOTW-markierten ausführbaren Datei über den Windows Explorer über mehrere Schritte im Hintergrund verifiziert und durch einen Dialog blockiert wird (siehe weiter unten), lässt sich selbige Datei über ein Konsolen-Fenster (cmd.exe) ohne Einschränkung starten. Für allgemeine Anwendungssoftware/-applikationen verhält es sich ähnlich wie weiter oben schon erwähnt: Recherche im Internet ist diesbezüglich in den meisten Fällen wenig aussagekräftig/fruchtbringend, eine (erschöpfende) Liste an unterstützenden Applikationen ein Wunschtraum. Es empfiehlt sich demnach auch an dieser Stelle, es einfach auszuprobieren, also, MOTW-markierte Dateien unterschiedlicher Formate/Extensions mit den präferierten Applikationen zu öffnen und auf deren Verhalten zu achten.

Vorzeigeschüler Windows Explorer

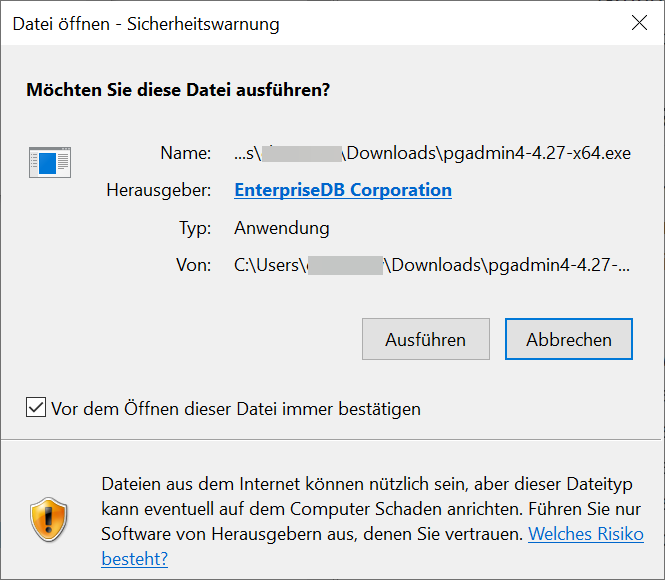

Wird eine MOTW-markierte ausführbare Datei im Windows Explorer gestartet (Doppelklick, Enter-Taste), passieren folgende Schritte:

- Überprüfung durch SmartScreen Application Reputation (Win8+) sowie aller installierter Antiviren Scanner

- Überprüfung der digitalen Signatur der Datei

- Warnung und Bestätigungsanforderung an den Benutzer durch Dialog (siehe Abbildung)

Corner Cases als potentielle Schlupflöcher und Fallstricke

Abseits der teils fehlenden Disziplin und Verlässlichkeit oder generellen Unterstützungsbereitschaft der einzelnen (potentiellen) Teilnehmer im MOTW Rollenspiel, zeigt sich leider auch ein hohes Potential an Bypass-Szenarien. So kann es durchaus sein, dass eine MOTW Markierung versehentlich verloren geht.

Dies gilt insbesondere für den Umgang mit komprimierten Archiven. Je nach verwendeter Software, nimmt diese auf die Vererbung einer etwaig gesetzten MOTW Markierung beim Entpacken eines Archives Rücksicht oder nicht. Die Windows on-board ZIP Implementierung macht es richtig, und die ausgepackten Dateien erhalten die MOTW Markierung des ursprünglichen Archives. Das allseits beliebte 7-zip hingegen hat bis zum letzten Versionsupdate im Mai/Juni 2022 (siehe auch obig erwähnte Versionsabhängigkeit) MOTW komplett ignoriert.

Aber auch das Windows-eigene ZIP kommt schnell an seine Grenzen. Geht man den umgekehrten Weg und packt die gerade entpackten, mit der vom ursprünglichen Archiv geerbten MOTW Markierung versehenen, Dateien in ein neues Archiv, so gehen die Markierungen dabei verloren und das resultierende Archiv ist ebenfalls nicht markiert.

Ähnliches passiert, wenn eine MOTW-markierte Datei auf/über einen Datenträger verschoben/kopiert/transferiert wird, der nicht auf NTFS formatiert ist. Die Markierung geht auf halbem Weg verloren, beziehungsweise entsteht erst gar nicht.

Was bei genauerer Betrachtung dieser Beispiele vielleicht noch teils nachvollziehbar erscheint, verdeutlicht aber dennoch, wie filigran die MOTW Technologie ist. Zu viele Zahnräder müssen erfolgreich in einander greifen, ein Umstand, der von Angreifern natürlich bewusst ausgenützt werden kann.

Game Over, MOTW!

Dass Angreifer jene gerade beschriebene Schwäche von MOTW nicht nur ausnützen können, sondern es effektiv tun, sei an dieser Stelle anhand eines Beispiels, das sich dem zurzeit besonders beliebten ISO Image (.iso Dateien) Ansatz bedient, skizziert.

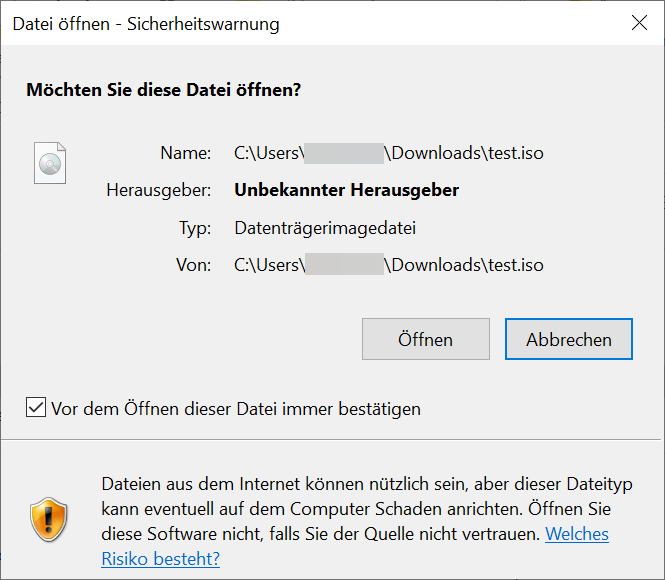

Worum geht's bei besagtem Ansatz? Angreifer versenden E-Mails (Spams) mit einer .iso-Datei - ein ISO Image - als Attachment. Ein ISO Image ist nichts anderes als ein virtuelles Abbild einer CD/DVD, das weitere Dateien (wie eben eine echte CD/DVD) enthalten kann. Der Empfänger, zumindest so das Kalkül der Angreifer, das sich leider nur allzu oft erfüllt, speichert das Attachment zur weiteren Begutachtung auf einem lokalen Datenträger oder öffnet dieses, sofern vom verwendeten E-Mail Client unterstützt, direkt (was im Hintergrund letzten Endes wiederum zu einem, wenn auch temporären, Zwischenspeichern auf dem Datenträger führt). Wird diese Datei nun ausgeführt, manuell über den Windows Explorer oder implizit (durch das direkte Öffnen), so wird diese virtuelle CD/DVD vollwertig verbunden (gemountet). In Abhängigkeit vom verwendeten E-Mail Client wurde beim Wegschreiben des Attachments auf den Datenträger eventuell auch eine MOTW Markierung gesetzt. Gehen wir mal vom Best-Case aus, das heißt, die MOTW Markierung wurde gesetzt und die Datei manuell mit dem Windows Explorer geöffnet. Unter dieser Voraussetzung wird das erwähnte Mounting nicht automatisch in Eigenregie ausgeführt, sondern der Benutzer wird zuvor noch wegen der *externen Abstammung* der Datei nach einer Bestätigung gefragt (siehe Abbildung).

Nehmen wir an, diese Bestätigung wurde erteilt, wie geht es nun weiter? Da das ISO Image jetzt erfolgreich gemountet wurde, wird dessen Inhalt im Windows Explorer normal angezeigt, das heißt, die enthaltenen Dateien, beziehungsweise nur eine, die dem Angreifer grundsätzlich ja schon reicht. Diese Datei kann jetzt alles sein, ein Office Dokument mit integriertem Makro oder aber auch eine direkt ausführbare Datei. Aus der Perspektiv der MOTW Thematik betrachtet, muss dieses Szenario nun nicht mehr weitergesponnen werden, es verhält sich so, als gäbe es MOTW nicht.

Wie kommt es dazu, dass uns MOTW in diesem Fall so im Regen stehen lässt? Wie bereits zuvor einmal erwähnt, handelt es sich bei einem ISO Image um ein virtuelles Abbild einer CD/DVD. Eine CD/DVD enthält Dateien, also braucht es auch ein Filesystem, das diese Dateien verwaltet. Bei diesem Filesystem handelt es sich allerdings nicht um NTFS, was aber wiederum Voraussetzung für MOTW wäre. Die enthaltenen Dateien tanzen damit aus Sicht eines Angreifers erfolgreich aus der MOTW Reihe. Insofern ist diese Situation auch mit Archiven vergleichbar, die beim Entpacken eine etwaige MOTW Markierung nicht weitervererben (siehe auch weiter oben).

Fazit

MOTW ist ein Paradebeispiel dafür, dass eine an sich geniale Idee und dessen Umsetzung dennoch (oder gerade deswegen?) an der Diversität und Disziplin aller Beteiligten scheitern kann. Dennoch sei hier unbestritten festgehalten: MOTW ist eine wichtige und wertvolle Technologie, die schon vielen Usern, gerade unter Verwendung von Mainstream Software, gröbere Probleme/eine Infektion mit Malware erspart hat. Analog zu vielen anderen Verteidigungsansätzen, legt auch diese am Ende des Tages die Latte für einen Angreifer (nur) wieder etwas höher.

Quellen

- https://nolongerset.com/mark-of-the-web-details/

- https://textslashplain.com/2016/04/04/downloads-and-the-mark-of-the-web/

- https://office-watch.com/2022/inside-the-office-vba-motw-changes/

- https://blog.actorsfit.com/a?ID=01650-2b32beec-b371-45a9-9ecb-1aee69b9314c

- https://outflank.nl/blog/2020/03/30/mark-of-the-web-from-a-red-teams-perspective/

- https://www.bleepingcomputer.com/news/microsoft/7-zip-now-supports-windows-mark-of-the-web-security-feature/

- https://en.wikipedia.org/wiki/Optical_disc_image

- https://malicious.link/post/2022/blocking-iso-mounting/

- https://threatpost.com/threat-pivot-microsofts-macro/180319/