17.07.2024 16:23

Gleichbleibend Unangenehm

Drei Ebenen

Es gibt strategische Lagebilder für das Top-Management: da geht es um high-level Trends und Themen, die in den nächsten Monaten oder Jahren akut werden. Daher muss dieses Lagebild auch nicht täglich aktualisiert werden. Manche NCSC publizieren solche Berichte, in Österreich geht am ehesten der Bericht Cybersicherheit in diese Richtung.

Das Security Management Team rund um den CISO braucht auch operative Informationen, was die aktuelle Bedrohungslage ist und wohin sie ihr Augenmerk legen sollen. Die Taktung ist hier kürzer, wir reden hier von Tagen bis Wochen. Es darf auch schon deutlich technischer werden. In Österreich erstellt die IKDOK/OpKoord ein monatliches Lagebild, das ich primär als operatives Lagebild einstufe.

In den Schützengräben der IT-Security, wo IT-Betriebsteams und SOC Analysten möglichst schnell und effektiv auf neue Bedrohungen reagieren, braucht man die Bedrohungsinformationen quasi in Echtzeit. Hier sind wir endgültig auf der rein technischen Ebene, da geht es um akute Schwachstellen und ihre Workarounds/Patches, neueste IOCs für die Erkennung von Problemen und was es sonst noch an Neuigkeiten gibt. Neben den Lagebildern für die Menschen, wie es etwa unsere Tageszusammenfassungen sind, spielt hier auch die Machine-to-Machine Kommunikation eine Rolle, diverse technische Systeme (AV, SIEMs, Proxies, …) bekommen von ihren Herstellern oder auch von Dienstleisten das aktuelle Bedrohungsbild eingespielt.

Quellen

Ich sehe drei prinzipielle Möglichkeiten, zu einem Lagebild zu kommen:

- OSINT / Threat Feeds: ich kann mich umschauen, was andere zu diesem Thema publizieren. Das reicht von Softwareherstellern, Forschern, Medien, Betroffenen, spezialisierten Firmen bis hin zu meinen Partner-CERTs.

- Ich habe Sensorik im Einsatz, die messen, was wirklich im Internet passiert. Das kann passiv sein, wo meine Sensoren nur beobachten, welche Angriffe gerade gefahren werden, oder aktiv, indem ich selbst per Scans nachschaue, was die Lage ist. Etwa, wie stark ein System verbreitet ist, zu dem gerade eine Schwachstelle publiziert wurde.

- Und ich kann Fragen stellen: Ich kann aktiv auf meine Constituency zugehen und per Interviews oder Umfragen erheben, wie die Stimmung ist und was sie gerade beschäftigt.

In vielen Fällen wird das finale Lagebild eine Mischung dieser drei Informationsquellen sein.

Lagebildumfragen

Sowohl im Bereich des Austrian Energy CERTs, als auch im GovCERT haben wir 2019 begonnen, aktiv nach der Lageeinschätzung unserer Kundenkreise zu fragen. Das kann man natürlich nach allen Regeln der Statistik machen, und damit versuchen, möglichst korrekte und belastbare Zahlen zu bekommen. Wir haben uns bewusst dagegen entschieden:

- Mit dem Anspruch setze ich auch die Befragten unter Druck, ein fundiertes lokales Lagebild zu erstellen. Auf was soll das basieren? Incident-Statistiken? Dashboards von Firewalls, AV-Lösungen, EDRs und sonstigen Sicherheitslösungen? Ausgaben für die Abwehr?

- Ich brauche dann auch genau eine Antwort pro Organisation. Damit zwinge ich diese zu einer internen Abstimmung, was den Aufwand dort weiter erhöht.

- Und wenn das Organisationen schaffen, wie vergleichbar sind dann die Antworten zwischen diesen? Messen alle das Gleiche, oder sind die Blickwinkel so verschieden, dass wir Äpfel und Birnen zusammenzählen würden?

- Sollte ich die ersten beiden Hürden überwunden haben, wie aggregiere ich dann die Zahlen? Einfach pro Organisation rechnen, oder sollte ich nach deren Größe gewichten? Schließlich erwarte ich Antworten von kleinen Firmen bis hin zu Organisationen wie der Stadt Wien.

- Die erwartete Zahl der Antworten ist für eine genaue statistische Aussage schlicht zu klein, insb. wenn ich auf Sektorebene auswerte. Wir haben nicht viele Schienennetzbetreiber in Österreich.

Was ist die Alternative dazu? Wir fragen einfach nach einem Stimmungsbild. Anfang 2021, in meiner Mail an die Mitglieder des Austrian Trust Circle, habe ich das so formuliert:

Ich verteile seit einiger Zeit hier die Lagebilder, die im Rahmen der IKDOK (der Koordinierungsstruktur laut NISG) in monatlichem Takt erstellt wird. Dort fließen ein:

- Jede Menge OSINT (offene Quellen, primär von uns und dem HNaA)

- Erkenntnisse aus Meldungen an CERT.at, GovCERT und Energy CERT, informell und via NIS Formular

- Statistiken aus der Arbeit der Polizei (.BK / C4)

- Aktuelle Vorfälle / Tätigkeiten (CERTs, CSC, AbwA)

Die NIS-Meldungen sind aktuell noch deutlich zu selten und auch zwangsläufig einseitig. Niemand wird "Bei uns ist aktuell alles ruhig" per NIS Formular melden.

Daher haben das BKA und wir uns schon letztes Jahr überlegt, wie wir zu einem Bild kommen könnten, wie es wirklich um die IT Security im Land gerade bestellt ist. Uns war schnell klar, dass wir mit quantitativen Fragen nicht weit kommen werden, weil die Zahlen schwer zu bekommen und noch schwerer zu vergleichen sind. Daher haben wir uns dazu entschlossen, mehr in Richtung "Einschätzungen und Bauchgefühl" zu fragen, damit der Fragebogen kurz bleibt, und er auch ohne aufwändigen Recherchen schnell zu beantworten ist.

Wir haben das 2020 im Bereich des GovCERTs gemacht, 2021 wollen wir jetzt breiter fragen, daher diese Mail an alle ATC Listen.

Es würde mich freuen, wenn wir hier viele Antworten bekommen.

Wir erfassen nicht, wer geantwortet hat. Es ist auch nicht wichtig, dass genau einer aus einer Organisation antwortet. Das Ergebnis ist ein Stimmungsbarometer, und erhebt nicht den Anspruch, eine repräsentative Umfrage zu sein.

Die Umfrage selbst haben wir mit EUSurvey implementiert. Vor den eigentlichen Fragen stand der folgende Text:

Diese Umfrage dient dazu, ein schnelles und qualitatives Bild der aktuellen IT Security Lage zu erheben.

Es geht hier nicht um exakte Zahlen, sondern darum, die aktuelle Stimmungslage innerhalb eines Sektors abzufragen. Es ist daher explizit nicht notwendig, lange interne Nachforschungen anzustellen, was diverse technische Systeme melden, sondern mehr um das „Bauchgefühl“ der IT Security Verantwortlichen im jeweiligen Sektor zu erfassen.

Die Umfrage lässt sich daher bewusst in wenigen Minuten beantworten.

Diese Umfrage geht auf folgende sechs Themenbereiche ein:

- Betrugsversuche/Erpressungsversuch

- Schadsoftwarefunde

- Allgemeiner Unsicherheitszustand

- Verletzung der Vertraulichkeit von Daten

- Denial of Service

- Widerrechtlicher Zugriff auf Accounts/Daten

Zu diesen Themenbereichen werden jeweils zwei Einschätzungen abgefragt:

- Relevanz: Wie sehr ist dieses Thema zum aktuellen Zeitpunkt ein Problem für Ihre Organisation?

- Skala: Irrelevant – Unangenehm – Problematisch – Kritisch

- Tendenz: Sehen Sie eine Veränderung zur jüngeren Vergangenheit?

- Skala: Stark fallend – Fallend – Gleichbleibend – Steigend – Stark steigend

Die sechs Themenbereiche lassen sich nicht exakt voneinander abgrenzen. Beispielsweise werden sich manche Vorfälle in mehreren Themengebieten wiederfinden. Im Folgenden werden exemplarische Beispiele zu den einzelnen Themenbereichen angeführt, welche bei den beiden Einschätzungen (Relevanz, Tendenz) berücksichtigt werden sollen.

Themenbereich 1: Betrugsversuche/Erpressungsversuche

In diese Kategorie fallen beispielsweise Themen wie Phishing, allgemeine Fraud Versuche, Scams/Betrugsversuche, CEO Fraud, Fake Anrufe (z.B. "Microsoft Support calls"), Sextortion aber auch Ransomware.

Themenbereich 2: Schadsoftwarefunde

Hier geht es nicht notwendigerweise um bereits aktiv gewordene Schadsoftware, sondern um erkannte Versuche, diese zu platzieren. Die Datenquellen dazu sind etwa AV Alarme (in Mailserver, auf Proxies, am Client, ...), IOC Funde (z.B. IDS Hits), MalSPAM Rate, Ransomware-Vorfälle, ...

Themenbereich 3: Allgemeiner Unsicherheitszustand

In diesem Thema soll bewertet werden, wie die Verwundbarkeit der IT Systeme subjektiv eingeschätzt wird. Kriterien, die bei der Einschätzung helfen, sind beispielsweise: • Anzahl/Anteil nicht gepatchter Systeme • Fehlbedienungen • Fehlkonfigurationen • Gefundene Schwachstellen • Ausfälle • Vorfälle

Themenbereich 4: Verletzung der Vertraulichkeit von Daten

Diese Kategorie behandelt Punkten wie Leaks, DSGVO Verstöße, Spionage, erfolgreiches Phishing, etc.

Themenbereich 5: Denial of Service

Hier geht es um die Verfügbarkeit von IT Systemen. Diese könnte etwa durch netzwerkbasierte DDoS-Angriffe, Mailbomben oder anderen gezielte Störaktionen gestört worden sein.

Themenbereich 6: Widerrechtlicher Zugriff auf Accounts/Daten

Darunter fallen Manipulationen, Hacking, Social Media Hijacks, ...

Bei den Sektoren standen die folgenden zur Auswahl (Mehrfachnennung möglich): Energie, Verkehr, Bankwesen, Finanzmarktinfrastrukturen, Gesundheitswesen, Trinkwasserversorgung, Digitale Infrastruktur, Anbieter digitaler Dienste, Einrichtungen der öffentlichen Verwaltung, Sonstige

Wir haben drei Jahre lang jedes Quartal eine Umfrage gemacht.

Ergebnisse

Wir bekamen zwischen 40 und 100 Antworten pro Quartalumfrage, in der letzten waren das damit 2 bis 11 Antworten pro Sektor, was seriöse Aussagen pro Sektor nicht erlauben.

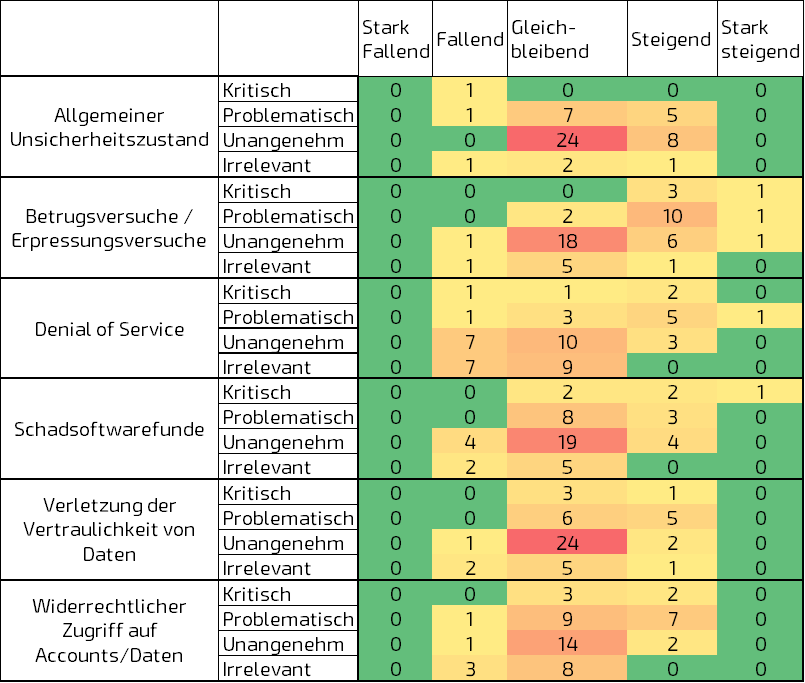

Ein erster Weg, das Ergebnis zu visualisieren ist eine Heatmap in der Einschätzung/Tendenz-Matrix. Damit kommen wir etwa für Q1 2024 auf folgendes Bild:

Man kann gut erkennen, dass die häufigsten Antworten „gleichbleibend Unangenehm“ sind.

Über die Laufzeit des Projektes haben sich die Bewertungen folgendermaßen entwickelt:

Ein gewisses Rauschen ist bei der geringen Zahl an Rückmeldungen immer zu erwarten, es ist daher nicht seriös, aus einzelnen Abweichungen gesicherte Schlussfolgerungen zu ziehen. Zwei Punkte sind aber trotzdem erwähnenswert:

- Der Bereich Denial of Service ist klar weniger relevant als die anderen. Dazu nachher noch mehr.

- Im Q1 2022 gab es einen Sprung nach oben bei der Relevanz des „Allgemeinen Unsicherheitszustandes“. Das könnte man auf Start des russischen Angriffskrieges in der Ukraine zurückführen. Da war es eine Zeit lange nicht klar, was das für Seiteneffekte auf die Cybersecurity in der EU haben wird.

Die Frage nach der Tendenz hätten wir uns sparen können, hier kann man fast gar nichts herauslesen.

Natürlich sind nicht alle Bedrohungsmuster für alle Sektoren gleich relevant, aber das aus den wenigen Antworten pro Quartal mit Sicherheit herauslesen zu wollen, ist eine Überinterpretation der Daten. Ich habe daher alle 598 Antworten der 16 Quartale zusammengeworfen, und mir dann die Sektorverteilung angesehen. Da verliere ich zwangsläufig die zeitliche Auflösung, aber dafür habe ich eine brauchbare Datenbasis für die Unterschiede zwischen den Sektoren (bis auf „Trinkwasser“, dort waren es trotzdem noch zu wenige Antworten).

Hier stechen ein paar Werte heraus:

- Denial of Service Angriffe sind für die Sektoren, die ihre Dienstleistungen (auch) über das Internet anbieten, klar relevanter als für solche, die das nicht tun (Energie, Verkehr)

- Spitzenwerte in Bezug auf Vertraulichkeit und Accountsicherheit gibt es im Bereich Gesundheit und Banken.

- Das Umgekehrte gilt für Energie und Verkehr: Die Stromrechnung ist doch weniger heikel als der Befund des Arztes.

Abschluss des Projektes

Da sich die Antworten von Quartal zu Quartal kaum unterschieden, wurde ich immer wieder gefragt, ob dieses Projekt noch Sinn macht. Da sich der Aufwand in Grenzen hielt, und erst mit einer langen Baseline Trends sichtbar werden könnten, habe ich das drei Jahre lang durchgezogen. Als ich dann Q4 2023 verpasst hatte, war das ein Anlass, in der Community nachzufragen, ob die Zahlen jemandem abgehen würden. Die Antwort war nein, daher haben wir mit Q1 2024 das Projekt beendet.

Schlussfolgerungen

In den drei Jahren gab es abseits von geopolitischen Entwicklungen auch immer wieder relevante Ereignisse in der IT Security Branche. Diese haben sich kaum in den Antworten wiedergefunden, ein etwaiges Signal ging schnell im statistischen Rauschen unter.

Meine Theorie dazu ist, dass sich die Branche in einem Gleichgewicht aus Bedrohungslage und Risikomanagementmaßnahmen befindet. Taucht eine neue Gefahr auf, so kann das zwar zwischenzeitlich Angst auslösen, aber das System findet eine Lösung und investiert so viel in Abwehrmechanismen, bis das Gleichgewicht wiederhergestellt ist.

Kurzfristig kann es Störungen geben, etwa wenn eine Welle an 0-days die Branche erschüttert, oder Tätergruppen signifikant effektivere Techniken neu entwickeln und einsetzen. Aber dann fängt das Immunsystem der Branche an zu arbeiten, entwickelt neue Antikörper und damit sollte neben einem kurzfristigen Fieber nichts Gröberes passiert sein.

Man könnte auch die Theorie aufstellen, dass ein signifikantes Nachlassen der Bedrohungslage auch eine Reduktion der IT-Sicherheitsbudgets bewirken würde, worauf die Zahl der Vorfälle wieder auf die Level von vorher steigen würde.

Das alles ist zwar nicht exakt die Definition des „Regression to the mean“, aber wir sind nahe dran. Was unsere Umfragen gezeigt haben ist, dass der Grundzustand der IT Sicherheit am besten mit „gleichbleibend unangenehm“ zu beschreiben ist.